我們通常想要備份當前最重要的文件和其他類型的數據。實際上,我們希望保護數據免受計算機病毒,勒索軟件甚至硬盤驅動器故障的威脅。儘管有許多可用的計算機數據存儲選項,但我們通常選擇最好的雲存儲選項或最佳的雲備份服務提供商來存儲我們要保留的關鍵數據。

但是,某些問題仍然存在。

我們如何確保我們存儲在雲中的所有文件,關鍵數據和敏感信息都受到保護?我們如何確保不侵犯我們的隱私?某個在線備份服務正在實施的數據加密程序有多強?

由於這些問題,我們想探索以前使用的不同類型和方法的數據加密,以及當前在數據安全行業中使用的數據加密算法。

如果您有興趣了解更多信息,那麼我建議您閱讀整篇文章,因為我將討論5種數據加密類型和方法。

Contents

數據加密方法1:數據加密標準(DES)

數據加密標準(DES)是先前已大量使用數據加密系統的最舊的版本之一。它最初是由IBM在1970年代初期開發的,旨在滿足信息技術行業的數據安全需求。後來將其提交給美國國家標準技術研究院(NIST),以贏得公眾和數據安全行業的信任和認可。

1976年,IBM有了機會將他們生產的數據加密模型介紹給美國政府的情報收集社區。他們就數據加密方法諮詢了國家安全局,並對現有的數據加密系統進行了一些更改。它針對差分密碼分析的代碼破解功能得到了增強,但是這種更改使數據加密在抵禦可能的暴力攻擊時較弱。一年後的1977年,數據加密標準(DES)成為聯邦信息處理標準。

數據加密方法使用的56位密鑰大小在當今的標準中太小了,無法承受新一代的超級計算機的計算能力。它以64位塊大小運行,並執行16輪數據轉換。它遵循平衡Feistel網絡密碼結構。

1999年,兩家公司合作公開表明數據加密標準實際上可以被破壞。他們成功了,實際上只用了22小時15分鐘就可以破解DES密鑰。該時間範圍不到一天。想像一下,如果今天我們嘗試破解DES 56位密鑰代碼,情況將會如何。破解可能需要1分鐘。因此,完全取消了成為第一個聯邦信息處理標準(FIPS)的認可。

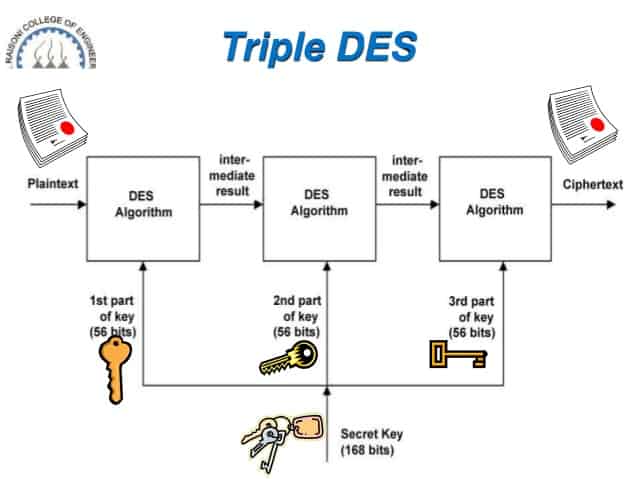

數據加密方法2:三重DES

三重DES加密的數據的方法實際上是數據加密標準的改進版本。它使用與DES相同的原理,但是對3個不同的DES 56位密鑰重複此過程3次。黑客需要首先破解3個不同的DES密鑰才能訪問數據。從理論上講,使用這種類型的數據加密系統可以更安全地保護數據。但是,由於它使用與早期版本相同的原理,因此很容易被暴力破解,特別是隨著超級計算機的發展。

由於它具有3個不同的56位DES密鑰,因此可以假定Triple-DES數據加密具有168位的密鑰大小。但是,根據專家的分析,由於發現了中間相遇(MITM)攻擊,因此在數據加密強度方面,密鑰大小的效率只能與112位密鑰媲美。 。因此,具有超級計算機足夠的計算能力的黑客仍然可能會破壞它。事實上,在NIST的Elaine Barker於2016年1月撰寫的一份研究論文中,Triple-DES僅具有實際數據加密密鑰強度的80位密鑰。

儘管我們現在認為Triple DES較弱,但是某些行業(例如金融服務)仍在其某些程序中部分使用此特定數據加密系統。ATM機,銷售點(POS)終端以及借記卡和信用卡中的EMV芯片是Triple-DES數據加密系統的一些應用程序,至今仍在廣泛使用。原因之一,三重DES並不適用於加密存儲在雲中的數據是,它的工作速度較慢,但是加密更安全的類型牛逼漢DES因為數據需要被加密的3倍。這意味著它在64位塊大小上經歷了48輪數據轉換,這使得Triple-DES系統非常慢。

數據加密方法3:高級加密標準(AES)

由於三重DES還不能滿足信息技術日新月異的數據安全需求,因此高級加密標準(AES)於1998年發明。三年後,它已被納入聯邦信息處理標準(FIPS)美國國家標準與技術研究院(NIST)於2001年提出。在將這種數據納入FIPS之後的一年後,AES數據加密系統在得到商務部長的批准後於2002年也被納入ISO / IEC 18033-3標準。

由於這種特殊的數據加密系統已獲得美國政府的多次認可,因此已被全球各行各業的公司廣泛採用。目前,高級加密標準(AES)是數據加密方法,已由全球各地的政府機構,軍事機構以及金融行業實施。

當前有3種不同類型的AES數據加密系統。首先,我們有128位密鑰AES加密系統。它通過進行10輪數據轉換以從明文創建密文來工作。其次,我們還擁有192位密鑰AES加密系統,該系統通過在12輪數據轉換中將純文本轉換為密文來工作。第三,我們還有256位密鑰AES加密系統,該系統允許通過14輪數據轉換將明文轉換為密文。所有這些類型的AES加密系統都使用128位塊大小與DES和Triple DES數據加密系統相比,這使黑客更難以利用。AES加密方法遵循替代置換網絡密碼結構。

多年來,已發表了許多研究論文,探討了AES數據加密系統的弱點。對於128位AES數據加密模型,2009年發表了一項研究性研究,該研究具有理論上比實際破壞加密系統更大的可能性。但是,您應該注意,僅使用8輪數據轉換,該代碼才能被破壞。我們最好還是嘲笑這項特殊的研究,因為最弱版本的AES(128位密鑰)使用10輪數據轉換。

在理論和實踐中,該代碼都被認為是堅不可摧的。破解密碼所提出的理論的實用性被認為是非常低效和低效的。即使出現了具有強大計算能力的超級計算機,仍然無法破壞128位密鑰AES數據加密系統。

僅出於這個原因,大多數最佳的雲備份服務提供商當前都在使用AES數據加密系統。請查看下表,以了解有關提供AES數據加密系統和其他類型的數據加密的在線備份服務提供商的更多信息。

數據加密方法4:河豚

河豚數據加密系統實際上是由布魯斯創建於1993年,並在擴展Feistel網絡密碼結構之後形成圖案。使用此數據加密方法,純文本以64位塊大小運行,並在加密過程中執行16輪數據轉換。

由於它使用64位塊大小,因此它與實際使用128位塊大小的AES加密系統相比要弱一些。它還使用範圍從32位密鑰到448位密鑰的可變加密密鑰系統。 除此之外,它還比AES慢,因為Blowfish數據加密方法使用16輪數據轉換。即使是最強大的256位密鑰AES加密系統,也只能執行14輪數據轉換。

它容易受到生日襲擊。由於河豚使用的小塊大小,因此您不應使用這種特殊的數據加密方法來加密GNU Privacy Guard規定的大於4 GB的文件。因此,Blowfish數據加密技術在強度和性能方面效率低下。

數據加密方法5:Twofish

為了解決Blowfish數據加密所帶來的問題,Bruce Schneier於1998年發明了Twofish系統。該系統結合了AES加密系統和Blowfish加密系統的最佳功能。與AES加密系統一樣,它使用以128位塊大小運行的128位密鑰,192位密鑰和256位密鑰。最重要的是,就像河豚一樣,它使用16輪數據轉換。

Twofish比AES數據加密系統更安全,因為Twofish使用16輪數據轉換而不管加密密鑰的大小,而256位密鑰大小的AES中最多進行14輪數據轉換。但是,Twofish比AES慢得多,原因是數據轉換的輪數。