Inhalte

- 1 Multi-Faktor-Authentifizierung (MFA): der ultimative Leitfaden

- 2 Übersicht über das Multi-Faktor-Authentifizierungssystem

- 3 Multi-Faktor-Authentifizierungsschlüssel Nr. 1: Was Sie besitzen

- 4 Multi-Faktor-Authentifizierungsschlüssel #2: Was Sie wissen

- 5 Multi-Faktor-Authentifizierungsschlüssel 3: Was bist du?

- 6 Multi-Faktor-Authentifizierungsschlüssel 4: Wo bist du?

- 7 Vorteile des Zwei-Faktor-Authentifizierungssystems

- 8 Nachteile eines Zwei-Faktor-Authentifizierungssystems

- 9 Oh, hallo, schön dich kennenzulernen.

Multi-Faktor-Authentifizierung (MFA): der ultimative Leitfaden

Als Teil eines jeden Mitglieds der Gesellschaft kümmern sich die Menschen immer um ihre Privatsphäre.Sie möchten nicht, dass andere Menschen oder Organisationen auf das ruhige Privatleben achten, das sie derzeit genießen.Sie wollen nicht einmal, dass die Regierung sie in irgendeiner Form überwacht.Als Gesellschaft,Um unser angeborenes Recht auf Privatsphäre zu schützen, befinden wir uns in verschiedenen geografischen Ländern/RegionenEs gibt Gesetze zum Bankgeheimnis, Datenschutzgesetze und sogar AbhörschutzRecht.Dies ist der Grund für das Aufkommen der Multi-Faktor-Authentifizierung.Wir müssen nicht nur unsere schützenPrivatsphäre, hofft auch, die aktuellen Vorteile der bestehenden Datensicherheit zu verbessern.

DaherVerschiedenDas Multi-Faktor-Authentifizierungssystem wurde in verschiedene Cloud-Speichersysteme und -Plattformen integriert, die von den besten Cloud-Backup-Dienstleistern verwendet werden.Der Zweck und die Absicht dieses Integrationsprozesses besteht darin, die Datensicherheit zu verbessern und unsere Privatsphäre zu wahren.Deshalb müssen wir in diesem speziellen Artikel ausführlich diskutierenMulti-Faktor-Authentifizierung(Multi-Faktor-Authentifizierung, Multi-Faktor-Verifizierung) Gründe.

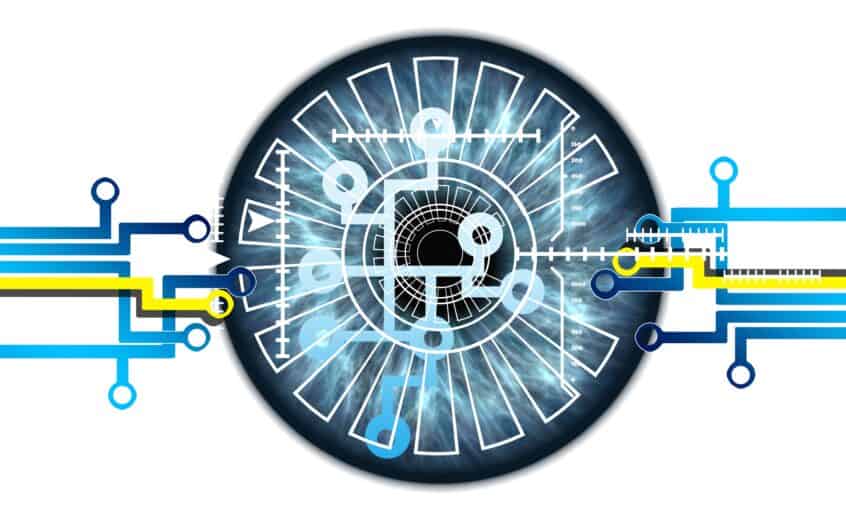

Übersicht über das Multi-Faktor-Authentifizierungssystem

Viele Leute fragen nachDie wahre Bedeutung eines Multi-Faktor-Authentifizierungssystems.Um dies zu beantwortenBei bestimmten Problemen können wir einfach sagen:entworfenMulti-Faktor-AuthentifizierungSystem,so dassBestimmte Personen können auf bestimmte Daten zugreifen.Durch zuDatensätze, die eine Bestätigung der Inhaberschaft erfordernZwei anzeigenOder mehrere Eigentumsnachweise, um diesen Vorgang abzuschließen.

Der Prozess muss integriert werdenVerschiedene Faktoren, die einen mehrfach geschützten Datensatz freigeben können.Das bedeutet, dass Sie zum Entsperren 2 oder mehr Schlüssel benötigenDie Daten.Entsperren sagte數據TasteEs kann sein, was du hast, was du weißt, wo du bist undDie Kombination Ihres Standorts.

Multi-Faktor-Authentifizierungsschlüssel Nr. 1: Was Sie besitzen

Ein bestimmter Authentifizierungsschlüssel, der einen Datensatz entsperren kann, kann ein physisches Objekt sein, z. B. ein physischer Schlüssel, der auf eine Schublade oder einen Dateitresor zugreifen kann, in dem die Daten gespeichert sind.Es kann sich auch um einen physischen Schlüssel handeln, beispielsweise um einen USB-Speicherstick, der in einen Computer eingesteckt werden kann und ein bestimmtes Passwort oder Token generiert.Was das Finanzbankensystem betrifft, kann es sich auch um eine Karte wie eine Bankomatkarte handeln.Es gibt viele Möglichkeiten, Daten zu schützen.Jeder dieser Schlüsseltypen kann in einem Multi-Faktor-Authentifizierungssystem verwendet werden.

Es kann auch die Form eines Sicherheitscodes haben, auf den nur zugegriffen werden kann, nachdem Sie diskret einen bestimmten Satz von Konto-Anmeldedaten oder ein bestimmtes Passwort eingegeben haben.Diese können über Mobiltelefone erfolgen.Dazu gibt es drei Möglichkeiten.Zuerst,Sie können in Ihrem Konto eine bestimmte Telefonnummer angeben, um ihm einen Wiederherstellungscode oder ein Einmalpasswort zu senden.Stellen Sie diesen spezifischen Code so ein, dass er in 5 Minuten oder weniger abläuft, falls er in die falschen Hände gerät, kann ihn niemand verwenden.

Zweitens,Sie können auch die Dienste von Zwei-Faktor-Authentifizierungsdiensten wie Authy oder . in Anspruch nehmenGoogle Authenticator.Dieser Code läuft normalerweise ab und ändert sich kontinuierlich jede Minute.Wenn Sie also kein bestimmtes Telefon mit einer installierten SIM-Karte mit einer bestimmten Mobiltelefonnummer haben, ist es fast unmöglich, den Code zu knacken.Wenn Sie kein Mobiltelefon mit einem Zwei-Faktor-Code-Generator oder einem Zwei-Faktor-Authentifizierungssystem haben, können Sie nicht auf Ihre Daten oder Ihr Konto zugreifen.

Es gibt bestimmte Cloud-Speichersysteme und die besten Anbieter von Online-Backup-Diensten, die Multi-Faktor-Authentifizierungssysteme über Mobiltelefone bereitstellen können.Klicken Sie auf diese Schaltfläche, um diese Anbieter von Online-Backup-Diensten zu durchsuchen und mehr über sie zu erfahren.

Multi-Faktor-Authentifizierungsschlüssel #2: Was Sie wissen

在Beim Entsperren von Daten oder Entsperren eines bestimmten Kontos,Diese spezifische AuthentifizierungFactor ist einer der am häufigsten verwendeten Multi-Faktor-Authentifizierungsschlüssel.Wissensfaktoren verwenden normalerweise Buchstaben, Zahlen undSpezielle CharaktereDie Kombination,Beim Datenabruf oderAuf ein bestimmtes Sicherheitskonto zugreifen的In BearbeitungDiese müssen eingegeben werdenBuchstaben, Zahlen undSpezielle Charaktere.Das bedeutet, du brauchstKann sich erinnern und dabei seinKonto- oder ComputerdatenspeicherungGeben Sie denselben Code oder dasselbe Passwort ein, wie Sie es festgelegt habenFür den Zugang.該Bei Kennwörtern wird normalerweise zwischen Groß- und Kleinschreibung unterschieden.In AbspracheSpezifisches PasswortKlein- und GroßbuchstabenBuchstabe,DuSie müssen sich des Problems vollständig bewusst sein.

Für das FinanzbankensystemEs kann sich auch um eine Zahlenfolge handeln, die als persönlicher Identifikationscode oder PIN verwendet wird.Außerdem auchEs können drei oder mehr Fragen mit vorprogrammierten Antworten sein.Diese Fragen müssen für die Person, die auf die Daten zugreift, sehr persönlich sein, damit niemand anderes davon erfahren kann.Es besteht normalerweise aus drei Fragen, da andere Personen, die versuchen, auf die Daten oder das Konto zuzugreifen, die Antwort auf diese beiden Fragen leicht erraten können.

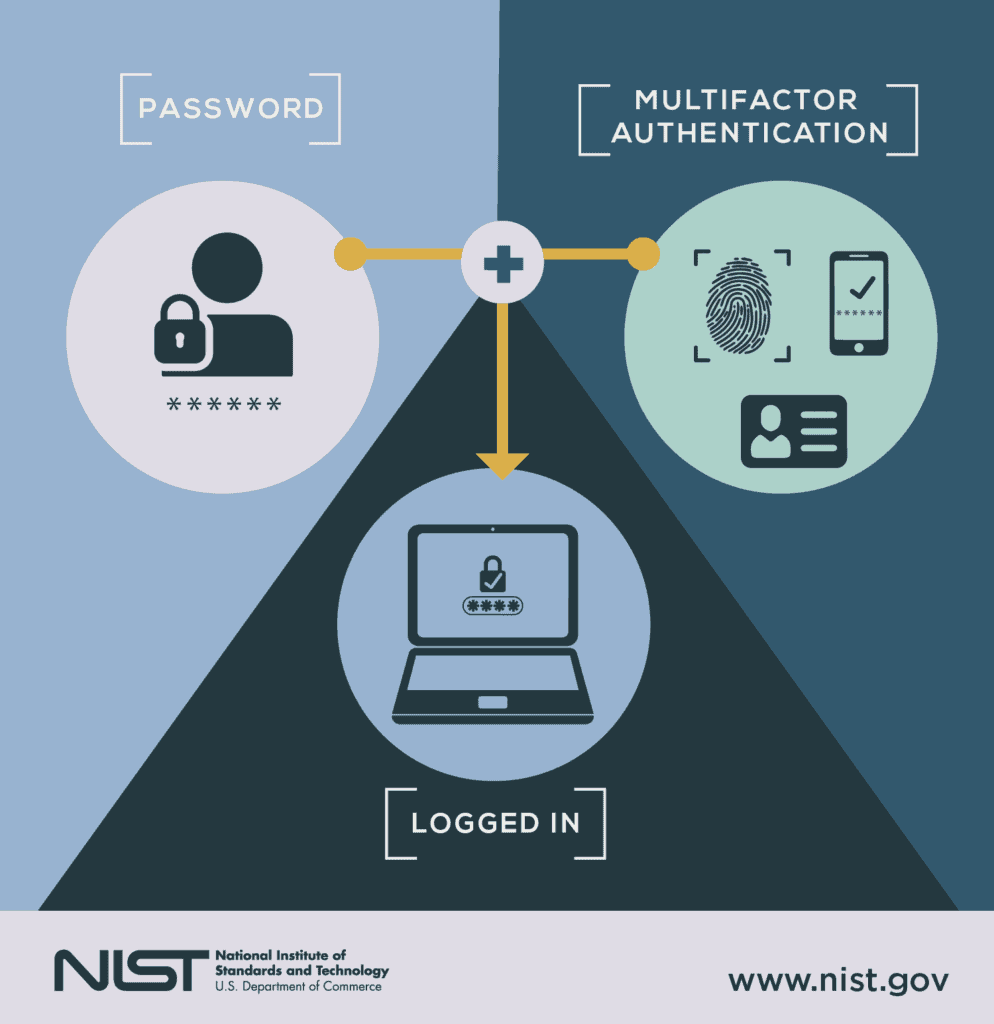

Multi-Faktor-Authentifizierungsschlüssel 3: Was bist du?

Dieser besondere Verifizierungsfaktor verwendet inhärente Merkmale, die bei einer bestimmten Person zu finden sind.Diese Eigenschaften gelten als einzigartig, da keine zwei Menschen genau gleich sind.Die Struktur der DNA einer Person unterscheidet sich immer von der einer anderen Person.Auch wenn zwei Menschen eineiige Zwillinge sind, sieDer Satz biometrischer Identifikatoren (wie Fingerabdrücke, Ohrformen, Netzhaut, Iris, Stimmmuster, Tippmuster, Körperbewegungsmuster) wird nie mehr derselbe sein.Daher werden in fortschrittlichen technischen Datensicherheitssystemen biometrische Sperren implementiert.Dies ist in verschiedenen Rechenzentren der Fall, die sensible Informationen speichern können.

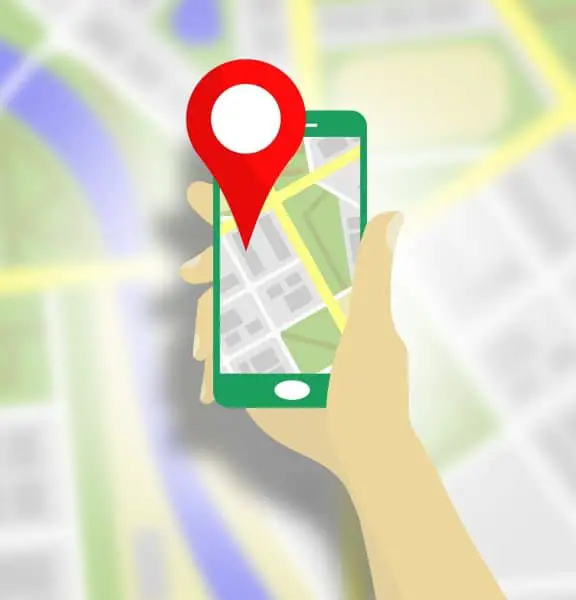

Multi-Faktor-Authentifizierungsschlüssel 4: Wo bist du?

Dieser spezifische ÜberprüfungsfaktorVerwenden Sie den aktuellen Standort der Person, die auf die Daten zugreift, um zu überprüfen, ob die Person zum Zugriff auf die Daten berechtigt ist.Dadurch ändern sich die Spielregeln, da Sie eigentlich nicht auf Daten aus der Ferne zugreifen dürfen.Wenn Sie sich in einer sicheren Datenspeichereinrichtung befinden, oderBefindet sich im lokalen Netzwerk (LAN) eines bestimmten Büros oder Unternehmens,Sie können nur auf bestimmte Datensätze zugreifen.Dies verhindert, dass Hacker ohne ihre Erlaubnis aus der Ferne auf Daten zugreifen.

Vorteile des Zwei-Faktor-Authentifizierungssystems

Die Implementierung des Zwei-Faktor-Authentifizierungssystems als ein Satz spezialisierter Mehr-Faktor-Authentifizierungssysteme hat mehrere Vorteile.Zuerst,Mobiles Anwendungssystem zur Zwei-Faktor-Authentifizierung,Der Zugangscode ändert sich ständig jede Minute.Die Verwendung dieses Authentifizierungssystems ist viel sicherer, als nur ein festes Passwort einzugeben.Zweitens wird der per SMS an das Telefon gesendete Zugangscode alle 5 Minuten oder weniger automatisch geändert, wenn er nicht verwendet wird.Nachdem Sie den richtigen Zugangscode verwendet und den richtigen Zugangscode eingegeben haben, um Ihr Konto wiederherzustellen, können Sie den Zugangscode beim nächsten Mal nicht mehr verwenden.Sie können es nicht recyceln.

durchHandyImplementieren Sie ein Zwei-Faktor-AuthentifizierungssystemAuchsehr angenehm,Weil ein bestimmtes Objekt normalerweise in . istMeistensGewesen seinMenschenTragen.Es ist einfach für die Leute, Mobiltelefone zu benutzen.Außerdem müssen Sie sich keine Sorgen machen, ob der ZugangscodeGesendet, aber bei der Übertragung und Lieferung verzögert.Wenn ZugangscodeNach 3 bis 5 MinutenbezahltUnd abgelaufen ist, dann kannst du immerleichtNeu anfordernNeuer Zugangscode.DaherKann effektiv gelöst werdenZugangscode-Übertragung undTransferLangsamProblem.

Nachteile eines Zwei-Faktor-Authentifizierungssystems

Obwohl die Implementierung eines Zwei-Faktor-Authentifizierungssystems gewisse Vor- und Vorteile hat, kann der Prozess auch Nachteile haben.Zuerst,Das im Zwei-Faktor-Authentifizierungssystem verwendete Mobiltelefon kann tatsächlich versehentlich beschädigt werden.Außerdem, TragenVerbinden Sie sich mit einem Zwei-Faktor-AuthentifizierungssystemSpezifischSIM KarteHandyEs kann auch gestohlen werden.In diesem Fall verschwindet die Quelle des Zugangscodes automatisch.Aus diesem Grund ist beim Umgang mit Multi-Faktor-Authentifizierungssystemen (wie Zwei-Faktor-Authentifizierungsprotokollen) Vorsicht geboten.

In einigen Fällen kann der Zugangscode durch die Option zur Kontowiederherstellung umgangen werden.Wenn eine andere Person als der Kontoinhaber versucht, die Daten wiederherzustellen, und diese Person alle kleinen geheimen Informationen kennt, die nur dem Kontoinhaber vorbehalten sind, kann dies leicht umgangen werden.Darüber hinaus ist mit dem Fortschritt der Technologie,SIM-Klonen ist jetzt auch möglich.In diesem Fall wird der Zugangscode sowohl an das Telefon mit der Original-SIM-Karte als auch an das Telefon mit dem SIM-Karten-Klon gesendet.

此外,Menschen sind immer noch anfällig für Social-Engineering-Angriffe und Phishing-Angriffe, die es Hackern ermöglichen, auf Ihre privaten Daten zuzugreifen.