نريد عادةً إجراء نسخ احتياطي لأهم الملفات وأنواع البيانات الأخرى حاليًا.في الواقع ، نريد حماية البيانات من فيروسات الكمبيوتر وبرامج الفدية وحتى أعطال محرك الأقراص الثابتة.على الرغم من توفر العديد من خيارات تخزين بيانات الكمبيوتر ، فإننا عادةً ما نختار أفضل خيار تخزين سحابي أو أفضل مزود خدمة نسخ احتياطي سحابي لتخزين البيانات الهامة التي نريد الاحتفاظ بها.

ومع ذلك ، لا تزال بعض المشاكل موجودة.

كيف نضمن حماية جميع الملفات والبيانات الهامة والمعلومات الحساسة التي نخزنها في السحابة؟كيف نضمن عدم انتهاك خصوصيتنا؟ما مدى قوة برنامج تشفير البيانات الذي يتم تنفيذه بواسطة خدمة النسخ الاحتياطي عبر الإنترنت؟

نظرًا لهذه المشكلات ، نريد استكشاف الأنواع والأساليب المختلفة لتشفير البيانات المستخدمة في الماضي ، بالإضافة إلى خوارزميات تشفير البيانات المستخدمة حاليًا في صناعة أمان البيانات.

إذا كنت مهتمًا بمعرفة المزيد ، فأقترح عليك قراءة المقال بالكامل لأننيسيتم مناقشة 5 أنواع وطرق تشفير البيانات.

المحتويات

طريقة تشفير البيانات 1: معيار تشفير البيانات (DES)

معيار تشفير البيانات (DES)إنه أحد أقدم إصدارات نظام تشفير البيانات الذي تم استخدامه على نطاق واسع من قبل.تم تطويره في الأصل من قبل شركة IBM في أوائل السبعينيات لتلبية احتياجات أمن البيانات لصناعة تكنولوجيا المعلومات.في وقت لاحق تم تقديمه إلى المعهد الوطني للمعايير والتكنولوجيا (NIST) لكسب ثقة واعتراف الجمهور وصناعة أمن البيانات.

في عام 1976 ، أتيحت الفرصة لشركة IBM لتقديم نموذج تشفير البيانات الذي أنتجته لمجتمع جمع المعلومات الاستخبارية التابع للحكومة الأمريكية.استشاروا وكالة الأمن القومي حول طرق تشفير البيانات وأجروا بعض التغييرات على نظام تشفير البيانات الحالي.تم تحسين وظيفة تكسير الكود لتحليل التشفير التفاضلي ، لكن هذا التغيير يجعل تشفير البيانات أضعف ضد هجمات القوة الغاشمة المحتملة.بعد عام واحد ، في عام 1977 ، أصبح معيار تشفير البيانات (DES) هو المعيار الفيدرالي لمعالجة المعلومات.

طريقة تشفير البياناتتم استخدام حجم مفتاح 56 بتإنه صغير جدًا في معايير اليوم لتحمل قوة الحوسبة لجيل جديد من أجهزة الكمبيوتر العملاقة.عليهتشغيل بحجم كتلة 64 بت وإجراء 16 جولة من تحويل البيانات.يتبعموازنة بنية كلمة مرور شبكة Feistel.

في عام 1999 ، أعلن تعاون الشركتينيمكن في الواقع كسر معايير تشفير البيانات.لقد نجحوا بالفعلاستغرق الأمر 22 ساعة و 15 دقيقة فقطيمكنك كسر مفتاح DES.الإطار الزمني أقل من يوم واحد.تخيل ما سيحدث إذا حاولنا كسر رمز المفتاح DES 56 بت اليوم.قد يستغرق الأمر دقيقة واحدة لكسر.لذلك ، تم إلغاء الموافقة على أن تصبح أول معيار فيدرالي لمعالجة المعلومات (FIPS).

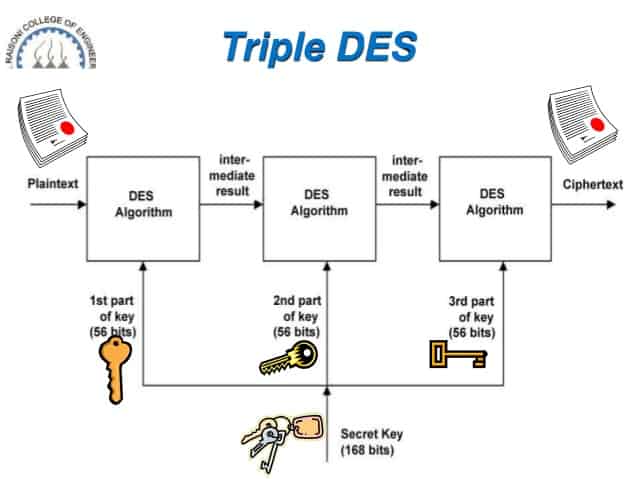

طريقة تشفير البيانات 2: Triple DES

ثلاثية البيانات المشفرة DESالطريقة هي في الواقع نسخة محسنة من معيار تشفير البيانات.يستخدم نفس مبدأ DES ، لكنه يكرر هذه العملية 3 مرات لـ 56 مفاتيح مختلفة من طراز DES 3 بت.يحتاج المتسللون إلى كسر 3 مفاتيح DES مختلفة قبل أن يتمكنوا من الوصول إلى البيانات.من الناحية النظرية ، يمكن أن يؤدي استخدام هذا النوع من نظام تشفير البيانات إلى حماية البيانات بشكل أكثر أمانًا.ومع ذلك ، نظرًا لأنه يستخدم نفس مبادئ الإصدارات السابقة ، فمن السهل استخدام القوة الغاشمة ، خاصة مع تطوير أجهزة الكمبيوتر العملاقة.

نظرًا لأنه يحتوي على 3 مفاتيح DES مختلفة بحجم 56 بت ، يمكن افتراض أن تشفير بيانات Triple-DES له حجم مفتاح يبلغ 168 بت.ومع ذلك ، وفقا لتحليل الخبراء ، بسبب الاكتشافهجوم Meet-in-the-middle (MITM)،وبالتاليمن حيث قوة تشفير البيانات ،يمكن أن تكون كفاءة حجم المفتاح فقطقابلة للمقارنة مع مفتاح 112 بت. .لذلك ، لا يزال بإمكان المتسلل الذي يتمتع بقوة حوسبة كافية للحاسوب العملاق تدميره.حقيقة،في ورقة بحثية كتبها Elaine Barker من NIST في يناير 2016 ، يحتوي Triple-DES فقط على مفتاح 1 بت مع قوة مفتاح تشفير البيانات الفعلي.

على الرغم من أننا نعتقد الآن أن Triple DES ضعيفة ، إلا أن بعض الصناعات (مثل الخدمات المالية) لا تزال تستخدم نظام تشفير البيانات المعين هذا في بعض برامجها.تعد أجهزة الصراف الآلي ومحطات نقاط البيع (POS) وشرائح EMV في بطاقات الخصم والائتمان بعضًا من تطبيقات نظام تشفير البيانات Triple-DES ، والتي لا تزال تستخدم على نطاق واسع حتى اليوم.أحد أسباب عدم ملاءمة DES الثلاثي لتشفير البيانات المخزنة في السحابة هو ،إنه يعمل بشكل أبطأ ، لكن التشفير من النوع الأكثر أمانًا牛逼هان ديسلأن البيانات تحتاج إلى تشفير 3 مرات.هذا يعني ذلكعلى حجم كتلة 64 بتيختبر48 جولة من تحويل البيانات ، مما يجعل Triple-DESالنظام بطيء جدا.

طريقة تشفير البيانات 3: معيار التشفير المتقدم (AES)

نظرًا لأن DES الثلاثي لا يمكنه تلبية احتياجات أمان البيانات المتغيرة باستمرار لتكنولوجيا المعلومات ، فقد تم اختراع معيار التشفير المتقدم (AES) في عام 1998.بعد ثلاث سنوات ، حدث ذلكتم دمجها في معايير معالجة المعلومات الفيدرالية (FIPS) بالولايات المتحدةالمعهد الوطني للمعايير والتكنولوجيا (نيست) في عام 2001المقترحة في العام.بعد عام واحد من دمج هذه البيانات في FIPS ، نظام تشفير بيانات AESبعد موافقة وزير التجارة عام 2002سنةأن يتم دمجه في معيار ISO / IEC 18033-3.

نظرًا لأن نظام تشفير البيانات الخاص هذا قد تم التعرف عليه من قبل حكومة الولايات المتحدة عدة مرات ، فقد تم اعتماده على نطاق واسع من قبل الشركات من جميع مناحي الحياة في جميع أنحاء العالم.حاليًا ، معيار التشفير المتقدم (AES) هو طريقة تشفير البيانات، تم استخدامه من قبل الوكالات الحكومية والهيئات العسكرية والصناعات المالية في جميع أنحاء العالمينفذ.

يوجد حاليًا 3 أنواع مختلفة من أنظمة تشفير بيانات AES.أولا ، لدينا128 بت مفتاح AESنظام التشفير.لقد مرتقم بإجراء 10 جولات من تحويل البيانات لإنشاء نص مشفر من نص عادي إلى العمل.ثانيًا ، لدينا أيضًانظام تشفير AES ذو 192 بت، النظامتمر في12 جولة من تحويل البياناتتحويل النص العادي إلى نص مشفر للعمل.ثالثًا ، لا يزال لديناتشفير AES بمفتاح 256 بتالنظام الذي يسمح14 جولة من تحويل البياناتتحويل نص عادي إلى نص مشفر.كل هذه الأنواع من أنظمة التشفير AES تستخدمحجم الكتلة 128 بتبالمقارنة مع أنظمة تشفير البيانات DES و Triple DES ، فإن هذا يجعل من الصعب على المتسللين استغلالها.يتبع أسلوب تشفير AESاستبدال بنية التشفير الشبكي.

على مر السنين ، تم نشر العديد من الأوراق البحثية لمناقشة نقاط الضعف في نظام تشفير البيانات AES.بالنسبة لنموذج تشفير البيانات AES 128 بت ، تم نشر دراسة بحثية في عام 2009 ، والتي لديها احتمالية أكبر من الناحية النظرية لتدمير نظام التشفير من النظام الفعلي.ومع ذلك ، يجب أن تدرك أنه لا يمكن كسر هذا الرمز إلا من خلال 8 جولات من تحويل البيانات.من الأفضل أن نضحك على هذه الدراسة الخاصة ، لأن أضعف إصدار من AES (مفتاح 128 بت) يستخدم 10 جولات من تحويل البيانات.

من الناحية النظرية والعملية ، يعتبر الكود غير قابل للتدمير.يعتبر التطبيق العملي للنظرية المقترحة لتكسير الكود غير فعال وغير فعال للغاية.حتى إذا ظهر كمبيوتر عملاق يتمتع بقوة حوسبة قوية ، فإنه لا يزال غير قادر على تدمير نظام تشفير بيانات AES ذي 128 بت.

لهذا السبب وحده ، يستخدم معظم أفضل مزودي خدمات النسخ الاحتياطي السحابي حاليًا أنظمة تشفير بيانات AES.يرجى مراجعة الجدول أدناه لمعرفة المزيد حول موفري خدمة النسخ الاحتياطي عبر الإنترنت الذين يوفرون أنظمة تشفير بيانات AES وأنواع أخرى من تشفير البيانات.

طريقة تشفير البيانات 4: السمكة المنتفخة

تشفير بيانات السمكة المنتفخةالنظام هو في الواقعأنشأها بروس عام 1993و وبعد توسيع بنية كلمة مرور شبكة Feistel ، يتم تشكيل نمط.استخدم طريقة تشفير البيانات هذه ، نص عاديتشغيل بحجم كتلة 64 بت ، وأثناء التشفيرقم بإجراء 16 جولة من تحويل البيانات.

نظرًا لأنه يستخدم حجم كتلة 64 بت ،لذلك فهو نفسحجم الكتلة 128 بت المستخدم بالفعلنظام تشفير AES أضعف منبعض.كما أنها تتراوح منمفتاح 32 بت لمفتاح 448 بتنظام مفتاح التشفير المتغير. بالاضافة،كما أنه أبطأ من AES ،لأن طريقة تشفير بيانات السمكة المنتفخة تستخدم 16 جولة من تحويل البيانات.حتى أقوى نظام تشفير AES ذو مفتاح 256 بت يمكنه تنفيذ 14 جولة فقط من تحويل البيانات.

عليهعرضة لهجمات أعياد الميلاد.نظرًا لحجم الكتلة الصغير الذي تستخدمه السمكة المنتفخة ، يجب ألا تستخدم طريقة تشفير البيانات الخاصة هذه لتشفير الملفات الأكبر من 4 جيجا بايت المحددة بواسطة GNU Privacy Guard.لذلك ، تقنية تشفير البيانات السمكة المنتفخةغير كفء من حيث القوة والأداء.

طريقة تشفير البيانات 5: Twofish

من أجل حل المشكلات التي يسببها تشفير بيانات السمكة المنتفخة ، اخترع بروس شناير نظام Twofish في عام 1998.يجمع النظام بين أفضل ميزات نظام التشفير AES ونظام التشفير Blowfish.مثل نظام التشفير AES ، يستخدم مفتاح 128 بت ، ومفتاح 128 بت ، ومفتاح 192 بت يعمل في حجم كتلة 256 بت.الأهم من ذلك ، تمامًا مثل السمكة المنتفخة ، أنها تستخدم 16 جولة من تحويل البيانات.

يعتبر Twofish أكثر أمانًا من نظام تشفير بيانات AES ،بسبب Twofishاستخدم 16 جولة من تحويل البيانات بغض النظر عن حجم مفتاح التشفير ،في AES بحجم مفتاح 256 بت ، يمكن إجراء ما يصل إلى 14 جولة من تحويل البيانات.但是،Twofish أبطأ بكثير من AES ،السبب هو عدد جولات تحويل البيانات.