Chúng tôi thường muốn sao lưu các tệp quan trọng nhất và các loại dữ liệu khác hiện tại.Trên thực tế, chúng tôi muốn bảo vệ dữ liệu khỏi virus máy tính, ransomware và thậm chí là hỏng ổ cứng.Mặc dù có nhiều tùy chọn lưu trữ dữ liệu máy tính, chúng tôi thường chọn tùy chọn lưu trữ đám mây tốt nhất hoặc nhà cung cấp dịch vụ sao lưu đám mây tốt nhất để lưu trữ dữ liệu quan trọng mà chúng tôi muốn giữ.

Tuy nhiên, vẫn còn tồn tại một số vấn đề nhất định.

Làm cách nào để chúng tôi đảm bảo rằng tất cả các tệp, dữ liệu quan trọng và thông tin nhạy cảm mà chúng tôi lưu trữ trên đám mây đều được bảo vệ?Làm thế nào để chúng tôi đảm bảo rằng quyền riêng tư của chúng tôi không bị vi phạm?Chương trình mã hóa dữ liệu đang được thực hiện bởi một dịch vụ sao lưu trực tuyến mạnh đến mức nào?

Do những vấn đề này, chúng tôi muốn khám phá các loại và phương pháp mã hóa dữ liệu khác nhau được sử dụng trong quá khứ, cũng như các thuật toán mã hóa dữ liệu hiện đang được sử dụng trong ngành bảo mật dữ liệu.

Nếu bạn muốn tìm hiểu thêm, thì tôi khuyên bạn nên đọc toàn bộ bài viết vì tôi5 loại và phương pháp mã hóa dữ liệu sẽ được thảo luận.

Nội dung

Phương pháp mã hóa dữ liệu 1: Tiêu chuẩn mã hóa dữ liệu (DES)

Tiêu chuẩn mã hóa dữ liệu (DES)Đây là một trong những phiên bản lâu đời nhất của hệ thống mã hóa dữ liệu đã được sử dụng nhiều trước đây.Ban đầu nó được IBM phát triển vào đầu những năm 1970 để đáp ứng nhu cầu bảo mật dữ liệu của ngành công nghệ thông tin.Sau đó, nó đã được đệ trình lên Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST) để giành được sự tin tưởng và công nhận của công chúng và ngành bảo mật dữ liệu.

Năm 1976, IBM có cơ hội giới thiệu mô hình mã hóa dữ liệu do họ sản xuất cho cộng đồng thu thập thông tin tình báo của chính phủ Hoa Kỳ.Họ đã tham khảo ý kiến của Cơ quan An ninh Quốc gia về các phương pháp mã hóa dữ liệu và thực hiện một số thay đổi đối với hệ thống mã hóa dữ liệu hiện có.Chức năng bẻ khóa mã của nó để phân tích mật mã vi sai đã được nâng cao, nhưng sự thay đổi này làm cho việc mã hóa dữ liệu trở nên yếu hơn trước các cuộc tấn công bạo lực có thể xảy ra.Một năm sau, năm 1977, Tiêu chuẩn Mã hóa Dữ liệu (DES) trở thành Tiêu chuẩn Xử lý Thông tin Liên bang.

Phương pháp mã hóa dữ liệuKích thước khóa 56-bit được sử dụngNó quá nhỏ so với tiêu chuẩn ngày nay để có thể chịu được sức mạnh tính toán của thế hệ siêu máy tính mới.nóChạy ở kích thước khối 64-bit và thực hiện 16 vòng chuyển đổi dữ liệu.Nó theo sauCân bằng cấu trúc mật khẩu mạng Feistel.

Năm 1999, sự hợp tác của hai công ty được tuyên bố công khaiCác tiêu chuẩn mã hóa dữ liệu thực sự có thể bị phá vỡ.Họ đã thành công, thực sựChỉ mất 22 giờ 15 phútBạn có thể bẻ khóa DES.Khung thời gian dưới một ngày.Hãy tưởng tượng điều gì sẽ xảy ra nếu chúng ta cố gắng bẻ khóa mã khóa DES 56-bit ngày hôm nay.Có thể mất 1 phút để crack.Do đó, việc phê duyệt trở thành Tiêu chuẩn xử lý thông tin liên bang đầu tiên (FIPS) đã bị hủy bỏ hoàn toàn.

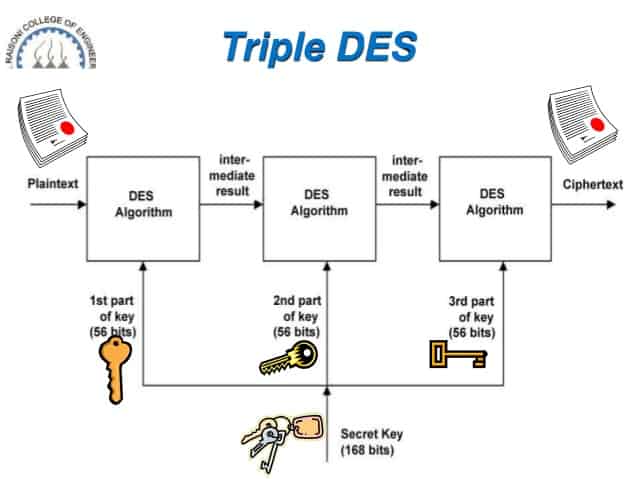

Phương pháp mã hóa dữ liệu 2: Triple DES

Ba dữ liệu được mã hóa DESPhương pháp này thực sự là một phiên bản cải tiến của tiêu chuẩn mã hóa dữ liệu.Nó sử dụng nguyên tắc tương tự như DES, nhưng lặp lại quá trình này 3 lần cho 56 khóa DES 3-bit khác nhau.Tin tặc cần bẻ khóa 3 khóa DES khác nhau trước khi có thể truy cập dữ liệu.Về lý thuyết, sử dụng loại hệ thống mã hóa dữ liệu này có thể bảo vệ dữ liệu an toàn hơn.Tuy nhiên, bởi vì nó sử dụng các nguyên tắc tương tự như các phiên bản trước đó, nó có thể dễ dàng bị bẻ khóa bởi bạo lực, đặc biệt là với sự phát triển của siêu máy tính.

Vì nó có 3 khóa DES 56 bit khác nhau, nên có thể giả định rằng mã hóa dữ liệu Triple-DES có kích thước khóa là 168 bit.Tuy nhiên, theo phân tích của các chuyên gia, do phát hiệnTấn công Meet-in-the-middle (MITM),vì thếVề độ mạnh mã hóa dữ liệu,Hiệu quả của kích thước khóa chỉ có thể làCó thể so sánh với khóa 112 bit. .Do đó, một hacker có đủ sức mạnh tính toán của một siêu máy tính vẫn có thể phá hủy nó.Trong thực tế,Trong một bài báo nghiên cứu được viết bởi Elaine Barker của NIST vào tháng 2016 năm 1, Triple-DES chỉ có một khóa 80-bit với sức mạnh của khóa mã hóa dữ liệu thực tế.

Mặc dù hiện tại chúng tôi tin rằng Triple DES còn yếu, nhưng một số ngành nhất định (chẳng hạn như dịch vụ tài chính) vẫn sử dụng hệ thống mã hóa dữ liệu cụ thể này trong một số chương trình của họ.Máy ATM, thiết bị đầu cuối tại điểm bán hàng (POS) và chip EMV trong thẻ ghi nợ và thẻ tín dụng là một số ứng dụng của hệ thống mã hóa dữ liệu Triple-DES, vẫn được sử dụng rộng rãi cho đến ngày nay.Một trong những lý do tại sao ba DES không thích hợp để mã hóa dữ liệu được lưu trữ trên đám mây là,Nó hoạt động chậm hơn, nhưng mã hóa là loại an toàn hơn牛逼Han DESVì dữ liệu cần được mã hóa 3 lần.Nó có nghĩa là nóTrên kích thước khối 64 bitCó kinh nghiệm48 vòng chuyển đổi dữ liệu, tạo nên Triple-DESHệ thống rất chậm.

Phương pháp mã hóa dữ liệu 3: Tiêu chuẩn mã hóa nâng cao (AES)

Bởi vì DES ba lần không thể đáp ứng nhu cầu bảo mật dữ liệu luôn thay đổi của công nghệ thông tin, Tiêu chuẩn mã hóa nâng cao (AES) đã được phát minh vào năm 1998.Ba năm sau, nó đãĐược hợp nhất vào Tiêu chuẩn xử lý thông tin liên bang (FIPS) Hoa KỳViện Tiêu chuẩn và Công nghệ (NIST) vào năm 2001Đề xuất trong năm.Một năm sau khi kết hợp dữ liệu này vào FIPS, hệ thống mã hóa dữ liệu AESSau khi được Bộ trưởng Bộ Thương mại phê duyệt năm 2002年也Được hợp nhất vào tiêu chuẩn ISO / IEC 18033-3.

Vì hệ thống mã hóa dữ liệu đặc biệt này đã được chính phủ Hoa Kỳ công nhận nhiều lần nên nó đã được các công ty thuộc mọi tầng lớp trên thế giới áp dụng rộng rãi.Hiện tại, Tiêu chuẩn mã hóa nâng cao (AES) là phương pháp mã hóa dữ liệu, Đã được sử dụng bởi các cơ quan chính phủ, cơ quan quân sự và các ngành tài chính trên thế giớiTriển khai thực hiện.

Hiện tại có 3 loại hệ thống mã hóa dữ liệu AES khác nhau.Đầu tiên, chúng tôi cóKhóa 128-bit AESHệ thống mã hóa.Nó điThực hiện 10 vòng chuyển đổi dữ liệu để tạo bản mã từ bản rõ hoạt động.Thứ hai, chúng tôi cũng cóHệ thống mã hóa AES khóa 192-bit,Nênhệ thốngĐi vào12 vòng chuyển đổi dữ liệuChuyển đổi văn bản thuần túy thành văn bản mật mã để hoạt động.Thứ ba, chúng tôi vẫn cóMã hóa AES khóa 256-bitHệ thống cho phép14 vòng chuyển đổi dữ liệuChuyển bản rõ sang bản mã.Tất cả các loại hệ thống mã hóa AES này đều sử dụngKích thước khối 128 bitSo với hệ thống mã hóa dữ liệu DES và Triple DES, điều này khiến tin tặc khó khai thác hơn.Phương pháp mã hóa AES sauThay thế cấu trúc mật mã mạng.

Trong những năm qua, nhiều tài liệu nghiên cứu đã được xuất bản để thảo luận về những điểm yếu của hệ thống mã hóa dữ liệu AES.Đối với mô hình mã hóa dữ liệu 128-bit AES, một nghiên cứu đã được công bố vào năm 2009, về mặt lý thuyết có khả năng phá hủy hệ thống mã hóa lớn hơn so với thực tế.Tuy nhiên, bạn cần lưu ý rằng mã này chỉ có thể bị phá vỡ với 8 vòng chuyển đổi dữ liệu.Tốt hơn chúng ta nên cười vào nghiên cứu cụ thể này, vì phiên bản yếu nhất của AES (khóa 128-bit) sử dụng 10 vòng chuyển đổi dữ liệu.

Về lý thuyết và thực hành, mật mã được coi là không thể phá hủy.Tính thực tế của lý thuyết được đề xuất để bẻ khóa mã được coi là rất kém hiệu quả và kém hiệu quả.Ngay cả khi một siêu máy tính với khả năng tính toán mạnh mẽ xuất hiện, nó vẫn không thể phá hủy hệ thống mã hóa dữ liệu AES khóa 128-bit.

Chỉ vì lý do này, hầu hết các nhà cung cấp dịch vụ sao lưu đám mây tốt nhất hiện đang sử dụng hệ thống mã hóa dữ liệu AES.Vui lòng kiểm tra bảng bên dưới để tìm hiểu thêm về các nhà cung cấp dịch vụ sao lưu trực tuyến cung cấp hệ thống mã hóa dữ liệu AES và các loại mã hóa dữ liệu khác.

Phương pháp mã hóa dữ liệu 4: Cá nóc

Mã hóa dữ liệu cá nócHệ thống thực sự làĐược tạo bởi Bruce vào năm 1993, vàSau khi mở rộng cấu trúc mật khẩu mạng Feistel, một mẫu được hình thành.Sử dụng phương pháp mã hóa dữ liệu này, văn bản thuần túyChạy ở kích thước khối 64 bit vàTrong quá trình mã hóaThực hiện 16 vòng chuyển đổi dữ liệu.

Vì nó sử dụng kích thước khối 64 bit,Do đó nó giống nhưKích thước khối 128 bit thực sự được sử dụngHệ thống mã hóa AES yếu hơnmột số.Nó cũng bao gồm từKhóa 32 bit đến khóa 448 bitHệ thống khóa mã hóa biến đổi. Ngoài ra,Nó cũng chậm hơn AES,Bởi vì phương pháp mã hóa dữ liệu Blowfish sử dụng 16 vòng chuyển đổi dữ liệu.Ngay cả hệ thống mã hóa AES khóa 256-bit mạnh nhất cũng chỉ có thể thực hiện 14 vòng chuyển đổi dữ liệu.

nóDễ bị tấn công sinh nhật.Do kích thước khối nhỏ được Blowfish sử dụng, bạn không nên sử dụng phương pháp mã hóa dữ liệu đặc biệt này để mã hóa các tệp lớn hơn 4 GB theo yêu cầu của GNU Privacy Guard.Do đó, công nghệ mã hóa dữ liệu BlowfishKhông hiệu quả về sức mạnh và hiệu suất.

Phương pháp mã hóa dữ liệu 5: Twofish

Để giải quyết các vấn đề do mã hóa dữ liệu Blowfish gây ra, Bruce Schneier đã phát minh ra hệ thống Twofish vào năm 1998.Hệ thống kết hợp các tính năng tốt nhất của hệ thống mã hóa AES và hệ thống mã hóa Blowfish.Giống như hệ thống mã hóa AES, nó sử dụng khóa 128 bit, khóa 128 bit và khóa 192 bit hoạt động ở kích thước khối 256 bit.Quan trọng nhất, giống như cá nóc, nó sử dụng 16 vòng chuyển đổi dữ liệu.

Twofish an toàn hơn hệ thống mã hóa dữ liệu AES,Vì TwofishSử dụng 16 vòng chuyển đổi dữ liệu bất kể kích thước của khóa mã hóa,Trong AES với kích thước khóa 256-bit, có thể thực hiện tối đa 14 vòng chuyển đổi dữ liệu.nhưng,Twofish chậm hơn nhiều so với AES,Lý do là số vòng chuyển đổi dữ liệu.