Általában a legfontosabb fájlokról és más típusú adatokról szeretnénk biztonsági másolatot készíteni.Valójában meg akarjuk védeni az adatokat a számítógépes vírusoktól, zsarolóprogramoktól és még a merevlemez meghibásodásától is.Bár számos számítógépes adattárolási lehetőség áll rendelkezésre, általában a legjobb felhőalapú tárolási lehetőséget vagy a legjobb felhőalapú biztonsági mentési szolgáltatót választjuk a megőrizni kívánt kritikus adatok tárolására.

Bizonyos problémák azonban továbbra is fennállnak.

Hogyan biztosíthatjuk, hogy a felhőben tárolt összes fájlunk, kritikus adatunk és érzékeny információnk védve legyen?Hogyan biztosíthatjuk, hogy a magánéletünk ne sérüljön?Mennyire erős az adattitkosító program, amelyet egy online biztonsági mentési szolgáltatás implementál?

Ezen problémák miatt szerettük volna feltárni a korábban használt adattitkosítás különböző típusait és módszereit, valamint az adatbiztonsági iparágban jelenleg használt adattitkosítási algoritmusokat.

Ha többet szeretne megtudni, akkor azt javaslom, hogy olvassa el a teljes cikket, mert én5 adattitkosítási típusról és módszerről lesz szó.

tartalom

1. adattitkosítási módszer: adattitkosítási szabvány (DES)

Adattitkosítási szabvány (DES)Ez az adattitkosítási rendszer egyik legrégebbi verziója, amelyet korábban erősen használtak.Eredetileg az IBM fejlesztette ki az 1970-es évek elején, hogy megfeleljen az információs technológiai ipar adatbiztonsági igényeinek.Később benyújtották a Nemzeti Szabványügyi és Technológiai Intézethez (NIST), hogy elnyerjék a közvélemény és az adatbiztonsági ágazat bizalmát és jóváhagyását.

1976-ban az IBM-nek lehetősége volt bemutatni az általuk készített adattitkosítási modellt az Egyesült Államok kormányának hírszerzési közössége számára.Konzultáltak az NSA-val az adattitkosítási módszerekről, és néhány változtatást eszközöltek a meglévő adattitkosítási rendszereken.A differenciális kriptográfiai elemzéshez szükséges kódtörő képességek továbbfejlesztésre kerültek, de ez a változás gyengébbé teszi az adattitkosítást az esetleges brute force támadásokkal szemben.Egy évvel később, 1977-ben a Data Encryption Standard (DES) lett a szövetségi információfeldolgozási szabvány.

adattitkosítási módszer56 bites kulcsméret használtA mai szabványokhoz képest túl kicsi ahhoz, hogy ellenálljon a szuperszámítógépek új generációjának számítási teljesítményének.azt64 bites blokkmérettel fut, és 16 adatkonverziós kört hajt végre.ebből következikEgyensúlyozza a Feistel hálózati kriptográfiai struktúrát.

1999-ben a két vállalat együttműködött a nyilvános demonstrációbanAz adattitkosítási szabványok valóban megsérthetők.Sőt, sikerült nekikMindössze 22 óra 15 percig tartottfeltörheti a DES kulcsot.Az időkeret egy napnál rövidebb.Képzeld el, mi történne, ha ma megpróbálnánk feltörni a DES 56 bites kulcskódját.A repedés 1 percig tarthat.Ezért az első szövetségi információfeldolgozási szabvány (FIPS) elismerését teljesen visszavonták.

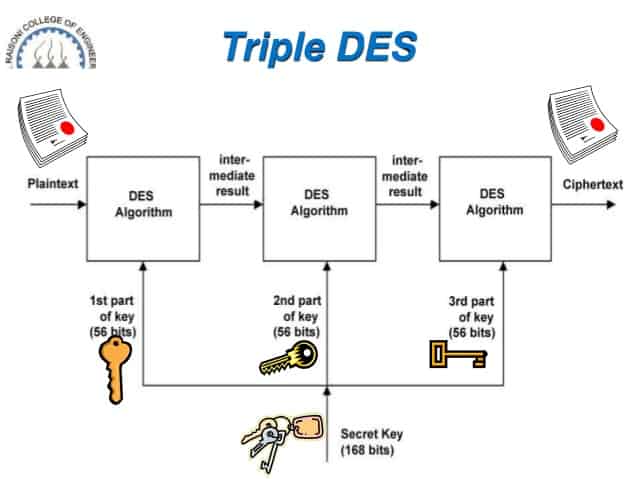

2. adattitkosítási módszer: hármas DES

Háromszoros DES titkosított adatokA módszer valójában az adattitkosítási szabvány továbbfejlesztett változata.Ugyanazt az elvet használja, mint a DES, de ezt a folyamatot háromszor megismétli 3 különböző DES 56 bites kulcshoz.A hackereknek először 3 különböző DES-kulcsot kell feltörniük, hogy hozzáférjenek az adatokhoz.Elméletileg az adatok biztonságosabban védhetők az ilyen típusú adattitkosítási rendszerrel.Mivel azonban ugyanazokat az elveket használja, mint a korábbi verziók, könnyen kikényszeríthető, különösen a szuperszámítógépek fejlesztésével.

Mivel 3 különböző 56 bites DES kulccsal rendelkezik, feltételezhető, hogy a Triple-DES adattitkosítás kulcsmérete 168 bit.A szakértők elemzése szerint azonban a felfedezés miattTalálkozz középen (MITM) támadás,ezértAmi az adattitkosítás erősségét illeti,A kulcsméret hatékonysága csak az lehetA 112 bites kulcsokhoz hasonlítható. .Tehát egy szuperszámítógépen elegendő számítási teljesítménnyel rendelkező hacker még feltörheti azt.Valójában,A NIST Elaine Barker 2016. januári kutatásában a Triple-DES csak egy 1 bites, tényleges adattitkosítási kulcs erősségű kulccsal rendelkezik.

Bár ma már gyengébbnek tartjuk a Triple DES-t, egyes iparágak, például a pénzügyi szolgáltatások részben még mindig ezt a bizonyos adattitkosítási rendszert használják egyes programjaikban.A még ma is széles körben használt Triple-DES adattitkosítási rendszer alkalmazásai közé tartoznak az EMV chipek ATM-ekben, POS-terminálokban, valamint bank- és hitelkártyákban.Az egyik oka annak, hogy a tripla DES nem alkalmas a felhőben tárolt adatok titkosítására, az az, hogyLassabban működik, de a titkosítás biztonságosabbFantasztikusHan DESMert az adatokat 3-szor kell titkosítani.azt jelenti64 bites blokkméretenTapasztalt48 adatkonverziós kör, ami Triple-DES-t eredményezA rendszer nagyon lassú.

3. adattitkosítási módszer: Advanced Encryption Standard (AES)

Mivel a tripla DES nem volt képes megfelelni az információtechnológia folyamatosan változó adatbiztonsági igényeinek, 1998-ban feltalálták az Advanced Encryption Standard (AES) szabványt.Három évvel később megvanBeépült a Szövetségi Információfeldolgozási Szabványokba (FIPS), USANemzeti Szabványügyi és Technológiai Intézet (NIST) 2001-benév bemutatása.Egy évvel azután, hogy ezek az adatok bekerültek a FIPS-be, az AES adattitkosítási rendszerbe2002-ben a Kereskedelmi Minisztérium jóváhagyásával年也Beépült az ISO/IEC 18033-3 szabványba.

Mivel ezt a speciális adattitkosítási rendszert az Egyesült Államok kormánya már többször elismerte, széles körben alkalmazták a világ minden területén működő cégek.Jelenleg az Advanced Encryption Standard (AES) az adattitkosítási módszer, a kormányhivatalok, a katonai ügynökségek és a pénzügyi szektor használták szerte a világonvégrehajtani.

Jelenleg 3 különböző típusú AES adattitkosítási rendszer létezik.Először is, megvan128 bites kulcs AEStitkosítási rendszer.elmúlikVégezzen 10 adatátalakítási kört, hogy titkosított szöveget hozzon létre egyszerű szövegből munkába.Másodszor, nekünk is van192 bites kulcsú AES titkosítási rendszer,Kellene系統Menj be12 adatkonverziós körEgyszerű szöveg konvertálása titkosított szöveggé a munkavégzéshez.Harmadszor, megvan256 bites kulcs AES titkosításrendszer, amely lehetővé teszi a14 adatkonverziós körEgyszerű szöveg konvertálása titkosított szöveggé.Az összes ilyen típusú AES titkosítási rendszert használják128 bites blokkméretEz megnehezíti a hackerek számára a kihasználást, mint a DES és a Triple DES adattitkosítási rendszerek.AES titkosítási módszer következikAlternatív permutációs hálózati kriptográfiai struktúrák.

Az évek során számos kutatási cikk jelent meg az AES adattitkosítási rendszer gyengeségei feltárásával.A 128 bites AES adattitkosítási modellre vonatkozóan 2009-ben publikáltak egy kutatási tanulmányt, amely elméletileg nagyobb valószínűséggel törte fel a titkosítási rendszert, mint a gyakorlatban.Megjegyzendő azonban, hogy ez a kód mindössze 8 adatátalakítási körrel törhető fel.Jobb, ha nevetünk ezen a tanulmányon, mivel az AES leggyengébb verziója (128 bites kulcs) 10 adatkonverziót használ.

Ez a kód elpusztíthatatlannak tekinthető, mind elméletben, mind a gyakorlatban.A rejtjelek feltörésére javasolt elmélet gyakorlatiasságát nagyon nem hatékonynak és nem hatékonynak tartják.Még az erőteljes számítási teljesítménnyel rendelkező szuperszámítógépek megjelenése ellenére is lehetetlen feltörni a 128 bites kulcsú AES adattitkosítási rendszert.

Már csak ezért is, a legtöbb legjobb felhőalapú biztonsági mentési szolgáltató jelenleg az AES adattitkosítási rendszert használja.Tekintse meg az alábbi táblázatot, ha többet szeretne megtudni az AES adattitkosítási rendszert és más típusú adattitkosítást kínáló online biztonsági mentési szolgáltatókról.

4. adattitkosítási módszer: Blowfish

blowfish adattitkosításA rendszer valójábanBruce készítette 1993-ban,ésA minta a Feistel hálózati kriptográfiai struktúra kiterjesztése után jön létre.Ezzel az adattitkosítási módszerrel egyszerű szöveg64 bites blokkmérettel fut, éstitkosítás soránVégezzen 16 adatátalakítási kört.

Mivel 64 bites blokkméretet használ,Ezért ugyanaz, mintValójában 128 bites blokkméretet használnakAz AES titkosítási rendszer gyengébb, mintnéhány.tól tartományokat is használ32 bites kulcstól 448 bites kulcsigváltozó titkosítási kulcs rendszer. Továbbá,Lassabb is, mint az AES,Mivel a Blowfish adattitkosítási módszer 16 adatkonverziós kört használ.Még a legerősebb, 256 bites kulcsú AES titkosítási rendszer is csak 14 adatkonverziós kört tud végrehajtani.

aztSebezhető a születésnapi támadásokkal szemben.A blowfish által használt kis blokkméret miatt ne használja ezt a speciális adattitkosítási módszert a 4 GB-nál nagyobb fájlok titkosításához, a GNU Privacy Guard által meghatározottak szerint.Ezért a Blowfish adattitkosítási technológiaErő és teljesítmény szempontjából nem hatékony.

5. adattitkosítási módszer: Twofish

A Blowfish adattitkosítás okozta problémák megoldására Bruce Schneier 1998-ban feltalálta a Twofish rendszert.A rendszer egyesíti az AES titkosítási rendszer és a Blowfish titkosítási rendszer legjobb tulajdonságait.Az AES titkosítási rendszerhez hasonlóan ez is 128 bites kulcsot, 128 bites kulcsot és 192 bites kulcsot használ 256 bites blokkméretekben.Ráadásul, akárcsak a blowfish, 16 adatátalakítási kört használ.

A Twofish biztonságosabb, mint az AES adattitkosítási rendszer,Mert Twofish16 adatkonverziós kör használata, függetlenül a titkosítási kulcs méretétől,A 256 bites kulcsmérettel rendelkező AES-ben legfeljebb 14 adatkonverziós kört hajtanak végre.de,A Twofish sokkal lassabb, mint az AES,Ennek oka az adatátalakítási körök száma.