Nous souhaitons généralement sauvegarder les fichiers les plus importants et d'autres types de données actuellement.En fait, nous voulons protéger les données contre les virus informatiques, les ransomwares et même les pannes de disque dur.Bien qu'il existe de nombreuses options de stockage de données informatiques disponibles, nous choisissons généralement la meilleure option de stockage cloud ou le meilleur fournisseur de services de sauvegarde cloud pour stocker les données critiques que nous souhaitons conserver.

Cependant, certains problèmes persistent.

Comment nous assurons-nous que tous les fichiers, données critiques et informations sensibles que nous stockons dans le cloud sont protégés ?Comment veillons-nous à ce que notre vie privée ne soit pas violée ?Quelle est la force du programme de cryptage des données mis en œuvre par un service de sauvegarde en ligne ?

En raison de ces problèmes, nous souhaitons explorer les différents types et méthodes de cryptage des données utilisés dans le passé, ainsi que les algorithmes de cryptage des données actuellement utilisés dans l'industrie de la sécurité des données.

Si vous souhaitez en savoir plus, je vous suggère de lire l'article en entier car je5 types et méthodes de cryptage des données seront discutés.

Table des matières

- 1 Méthode de cryptage des données 1 : Norme de cryptage des données (DES)

- 2 Méthode de cryptage des données 2 : Triple DES

- 3 Méthode de cryptage des données 3 : Advanced Encryption Standard (AES)

- 4 Méthode de cryptage des données 4: Pufferfish

- 5 Méthode de cryptage des données 5: Twofish

- 6 Oh, bonjour, ravi de vous rencontrer.

Méthode de cryptage des données 1 : Norme de cryptage des données (DES)

Norme de cryptage des données (DES)C'est l'une des versions les plus anciennes du système de cryptage des données qui a été largement utilisé auparavant.Il a été développé à l'origine par IBM au début des années 1970 pour répondre aux besoins de sécurité des données de l'industrie des technologies de l'information.Plus tard, il a été soumis à l'Institut national des normes et de la technologie (NIST) pour gagner la confiance et la reconnaissance du public et de l'industrie de la sécurité des données.

En 1976, IBM a eu l'opportunité de présenter le modèle de cryptage des données qu'ils ont produit à la communauté de collecte de renseignements du gouvernement américain.Ils ont consulté la National Security Agency sur les méthodes de cryptage des données et ont apporté quelques modifications au système de cryptage des données existant.Sa fonction de craquage de code pour la cryptanalyse différentielle a été améliorée, mais ce changement rend le cryptage des données plus faible contre d'éventuelles attaques par force brute.Un an plus tard, en 1977, le Data Encryption Standard (DES) est devenu le Federal Information Processing Standard.

Méthode de cryptage des donnéesTaille de clé de 56 bits utiliséeIl est trop petit dans les normes d'aujourd'hui pour supporter la puissance de calcul d'une nouvelle génération de supercalculateurs.它Exécuter à une taille de bloc de 64 bits et effectuer 16 tours de conversion de données.Ça suitÉquilibrez la structure des mots de passe du réseau Feistel.

En 1999, la coopération des deux sociétés a publiquement déclaréLes normes de cryptage des données peuvent en fait être enfreintes.Ils ont réussi, en faitCela n'a pris que 22 heures et 15 minutesVous pouvez cracker la clé DES.Le délai est inférieur à un jour.Imaginez ce qui se passerait si nous essayions de déchiffrer le code clé DES 56 bits aujourd'hui.Cela peut prendre 1 minute pour craquer.Par conséquent, l'approbation de devenir la première norme fédérale de traitement de l'information (FIPS) a été complètement annulée.

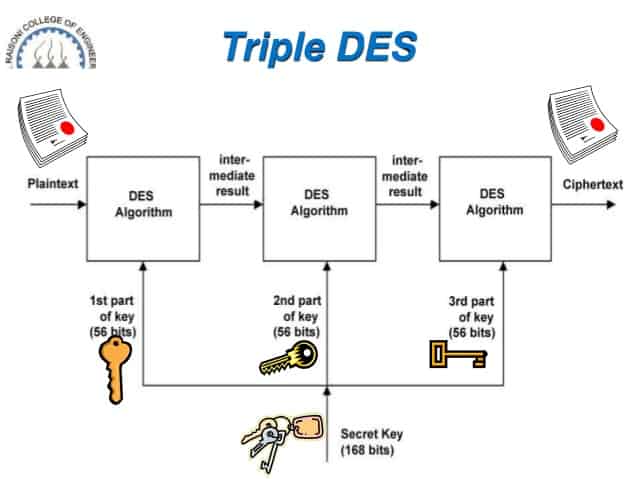

Méthode de cryptage des données 2 : Triple DES

Données cryptées triple DESLa méthode est en fait une version améliorée de la norme de cryptage des données.Il utilise le même principe que DES, mais répète ce processus 3 fois pour 56 clés DES 3 bits différentes.Les pirates doivent déchiffrer 3 clés DES différentes avant de pouvoir accéder aux données.En théorie, l'utilisation de ce type de système de cryptage des données peut protéger les données de manière plus sécurisée.Cependant, parce qu'il utilise les mêmes principes que les versions précédentes, il est facile de forcer brutalement, en particulier avec le développement des supercalculateurs.

Comme il possède 3 clés DES 56 bits différentes, on peut supposer que le cryptage des données Triple-DES a une taille de clé de 168 bits.Cependant, selon l'analyse des experts, en raison de la découverteAttaque par rencontre au milieu (MITM),doncEn termes de puissance de cryptage des données,L'efficacité de la taille de la clé ne peut êtreComparable à la clé 112 bits. .Par conséquent, un pirate informatique disposant de la puissance de calcul suffisante d'un superordinateur peut toujours le détruire.En réalité,Dans un document de recherche écrit par Elaine Barker du NIST en janvier 2016, Triple-DES n'a qu'une clé de 1 bits avec la force de la clé de cryptage des données réelle.

Bien que nous pensons maintenant que Triple DES est faible, certaines industries (telles que les services financiers) utilisent encore ce système de cryptage de données particulier dans certains de leurs programmes.Les distributeurs automatiques de billets, les terminaux de point de vente (POS) et les puces EMV dans les cartes de débit et de crédit sont quelques-unes des applications du système de cryptage de données Triple-DES, qui sont encore largement utilisées aujourd'hui.L'une des raisons pour lesquelles le triple DES n'est pas adapté au chiffrement des données stockées dans le cloud est que,Cela fonctionne plus lentement, mais le cryptage est de type plus sécurisé牛逼Han DESParce que les données doivent être cryptées 3 fois.ça veut dire çaSur une taille de bloc de 64 bitsExpérimenté48 tours de conversion de données, ce qui rend Triple-DESLe système est très lent.

Méthode de cryptage des données 3 : Advanced Encryption Standard (AES)

Parce que le triple DES ne peut pas répondre aux besoins de sécurité des données en constante évolution des technologies de l'information, la norme de cryptage avancée (AES) a été inventée en 1998.Trois ans plus tard, il aIntégré aux normes fédérales de traitement de l'information (FIPS) États-UnisInstitut national des normes et de la technologie (NIST) en 2001Proposé dans l'année.Un an après avoir intégré ces données dans FIPS, le système de chiffrement des données AESAprès avoir été approuvé par le ministre du Commerce en 2002annéeÊtre intégré à la norme ISO/IEC 18033-3.

Parce que ce système de cryptage de données spécial a été reconnu à plusieurs reprises par le gouvernement américain, il a été largement adopté par des entreprises de tous les horizons à travers le monde.Actuellement, Advanced Encryption Standard (AES) est la méthode de cryptage des données, A été utilisé par des agences gouvernementales, des agences militaires et des industries financières du monde entierMettre en place.

Il existe actuellement 3 types différents de systèmes de cryptage de données AES.Premièrement, nous avonsClé AES 128 bitsSystème de cryptage.Ça passeEffectuez 10 cycles de conversion de données pour créer un texte chiffré du texte brut au travail.Deuxièmement, nous avons égalementSystème de cryptage AES à clé 192 bits,Devrait系統Passer12 tours de conversion de donnéesConvertir du texte brut en texte chiffré pour fonctionner.Troisièmement, nous avons encoreCryptage AES à clé 256 bitsSystème qui permet14 tours de conversion de donnéesConvertir du texte brut en texte chiffré.Tous ces types de systèmes de cryptage AES utilisentTaille de bloc de 128 bitsPar rapport aux systèmes de cryptage de données DES et Triple DES, cela rend l'exploitation plus difficile pour les pirates.La méthode de cryptage AES suitRemplacement de la structure cryptographique du réseau.

Au fil des ans, de nombreux articles de recherche ont été publiés pour discuter des faiblesses du système de cryptage des données AES.Pour le modèle de cryptage de données AES 128 bits, une étude de recherche a été publiée en 2009, qui a théoriquement une plus grande possibilité de détruire le système de cryptage que le système réel.Cependant, vous devez savoir que ce code ne peut être brisé qu'avec 8 tours de conversion de données.Nous ferions mieux de rire de cette étude particulière, car la version la plus faible d'AES (clé 128 bits) utilise 10 tours de conversion de données.

En théorie et en pratique, le code est considéré comme indestructible.L'aspect pratique de la théorie proposée pour déchiffrer le code est considéré comme très inefficace et inefficace.Même si un supercalculateur doté d'une puissante puissance de calcul apparaît, il ne peut toujours pas détruire le système de cryptage des données AES à clé 128 bits.

Pour cette seule raison, la plupart des meilleurs fournisseurs de services de sauvegarde dans le cloud utilisent actuellement des systèmes de cryptage de données AES.Veuillez consulter le tableau ci-dessous pour en savoir plus sur les fournisseurs de services de sauvegarde en ligne qui fournissent des systèmes de cryptage de données AES et d'autres types de cryptage de données.

Méthode de cryptage des données 4: Pufferfish

Cryptage des données PufferfishLe système est en faitCréé par Bruce en 1993, etAprès avoir étendu la structure du mot de passe du réseau Feistel, un modèle est formé.Utilisez cette méthode de cryptage des données, texte brutExécuter dans une taille de bloc de 64 bits, etPendant le cryptageEffectuer 16 tours de conversion de données.

Comme il utilise une taille de bloc de 64 bits,C'est donc la même chose queTaille de bloc de 128 bits réellement utiliséeLe système de cryptage AES est plus faible quequelques.Cela va aussi deClé 32 bits à clé 448 bitsSystème de clé de cryptage variable. En outre,Il est également plus lent que AES,Parce que la méthode de cryptage des données Blowfish utilise 16 tours de conversion de données.Même le système de cryptage AES à clé 256 bits le plus puissant ne peut effectuer que 14 tours de conversion de données.

它Vulnérable aux attaques d'anniversaire.En raison de la petite taille de bloc utilisée par blowfish, vous ne devez pas utiliser cette méthode de cryptage de données spéciale pour crypter des fichiers de plus de 4 Go spécifiés par GNU Privacy Guard.Par conséquent, la technologie de cryptage des données BlowfishInefficace en termes de résistance et de performance.

Méthode de cryptage des données 5: Twofish

Afin de résoudre les problèmes causés par le cryptage des données Blowfish, Bruce Schneier a inventé le système Twofish en 1998.Le système combine les meilleures fonctionnalités du système de cryptage AES et du système de cryptage Blowfish.Comme le système de cryptage AES, il utilise une clé de 128 bits, une clé de 128 bits et une clé de 192 bits qui fonctionnent dans une taille de bloc de 256 bits.Plus important encore, tout comme le poisson-globe, il utilise 16 tours de conversion de données.

Twofish est plus sécurisé que le système de cryptage des données AES,À cause de TwofishUtilisez 16 tours de conversion de données quelle que soit la taille de la clé de cryptage,Dans AES avec une taille de clé de 256 bits, jusqu'à 14 tours de conversion de données peuvent être effectués.mais,Twofish est beaucoup plus lent que AES,La raison est le nombre de tours de conversion de données.