Table des matières

- 1 Authentification multifacteur (MFA) : le guide ultime

- 2 Présentation du système d'authentification multifacteur

- 3 Clé d'authentification multifacteur n°1 : ce que vous possédez

- 4 Clé d'authentification multifacteur #2 : ce que vous savez

- 5 Clé d'authentification multifacteur 3 : Qu'est-ce que vous êtes

- 6 Clé d'authentification multifacteur 4 : Où êtes-vous

- 7 Avantages du système d'authentification à deux facteurs

- 8 Inconvénients d'un système d'authentification à deux facteurs

- 9 Oh, bonjour, ravi de vous rencontrer.

Authentification multifacteur (MFA) : le guide ultime

En tant que membre de tout membre de la société, les gens se soucient toujours de leur vie privée.Ils ne veulent pas que d'autres personnes ou une organisation prêtent attention à la vie privée tranquille dont ils jouissent actuellement.Ils ne veulent même pas que le gouvernement les surveille sous quelque forme que ce soit.En tant que société,Afin de protéger notre droit inhérent à la vie privée, nous sommes dans divers pays/régions géographiquesIl existe des lois sur le secret bancaire, des lois sur la confidentialité des données et même des lois anti-espionnageloi.C'est la raison de l'émergence de l'authentification multifacteur.Nous devons non seulement protéger nosIntimité, espère également améliorer les avantages actuels de la sécurité des données existantes.

Par conséquent,diversLe système d'authentification multifacteur a été intégré à divers systèmes et plateformes de stockage cloud utilisés par les meilleurs fournisseurs de services de sauvegarde cloud.Le but et l'intention de ce processus d'intégration est d'améliorer la sécurité des données et de préserver notre confidentialité.C'est pourquoi nous devons discuter en détail dans cet article particulierAuthentification multifacteur(Authentification multifacteur, vérification multifacteur).

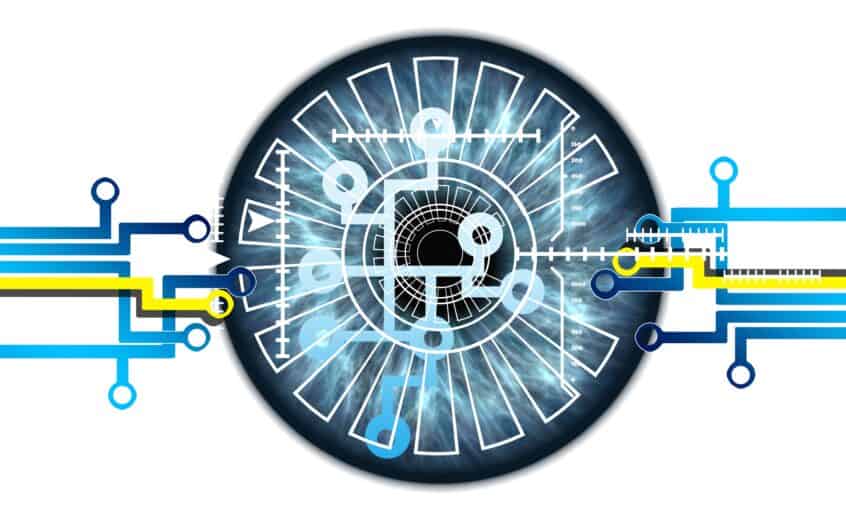

Présentation du système d'authentification multifacteur

Beaucoup de gens s'interrogent surLe vrai sens d'un système d'authentification multifacteur.Pour répondre à çaPour des problèmes spécifiques, nous pouvons simplement dire,conçuAuthentification multifacteur系統,pour queCertaines personnes peuvent accéder à certaines données.Grâce àEnsembles de données nécessitant une vérification de propriétéAfficher deuxOu plusieurs justificatifs de propriété pour finaliser cette opération.

Le processus doit être intégréDivers facteurs pouvant déverrouiller un ensemble de données qui a été protégé plusieurs fois.Cela signifie que vous avez besoin de 2 clés ou plus pour déverrouillerLes données.Déverrouiller ditLes donnéesCléCela peut être ce que vous avez, ce que vous savez, où vous êtes etLa combinaison de votre emplacement.

Clé d'authentification multifacteur n°1 : ce que vous possédez

Une clé d'authentification spécifique qui peut déverrouiller un ensemble de données peut être un objet physique, tel qu'une clé physique qui peut accéder à un tiroir ou un coffre-fort où les données sont stockées.Il peut également s'agir d'une clé physique, telle qu'une clé USB, qui peut être branchée sur un ordinateur et générer un mot de passe ou un jeton spécifique.En ce qui concerne le système bancaire financier, il peut également s'agir d'une carte comme une carte ATM.Il existe de nombreuses façons de protéger les données.N'importe lequel de ces types de clés peut être utilisé dans un système d'authentification multifacteur.

Il peut également prendre la forme d'un code de sécurité, qui n'est accessible qu'après avoir discrètement tapé un ensemble spécifique d'informations de connexion au compte ou un certain mot de passe.Ceux-ci peuvent être effectués via les téléphones portables.Il y a trois façons de le faire.Tout d'abord,Vous pouvez spécifier un numéro de téléphone spécifique dans votre compte pour lui envoyer un code de récupération ou un mot de passe à usage unique.Définissez ce code spécifique pour qu'il expire dans 5 minutes ou moins, au cas où il tomberait entre de mauvaises mains, personne ne pourrait l'utiliser.

Deuxièmement,Vous pouvez également obtenir les services de services d'authentification à deux facteurs, tels que Authy ouAuthentificateur Google.Ce code expire généralement et change continuellement toutes les minutes.Par conséquent, si vous n'avez pas de téléphone spécifique avec une carte SIM installée avec un numéro de téléphone mobile spécifique, il est presque impossible de déchiffrer le code.Si vous n'avez pas de téléphone mobile avec un générateur de code à deux facteurs ou un système d'authentification à deux facteurs, vous ne pourrez pas accéder à vos données ou à votre compte.

Il existe certains systèmes de stockage en nuage et les meilleurs fournisseurs de services de sauvegarde en ligne qui peuvent fournir des systèmes d'authentification à plusieurs facteurs via des téléphones mobiles.Cliquez sur ce bouton pour parcourir et en savoir plus sur ces fournisseurs de services de sauvegarde en ligne.

Clé d'authentification multifacteur #2 : ce que vous savez

Dans Lors du déverrouillage des données ou du déverrouillage d'un compte spécifique,Cette authentification spécifiqueFactor est l'une des clés d'authentification multifacteur les plus utilisées.Les facteurs de connaissance utilisent généralement des lettres, des chiffres et desCaractères spéciauxLa combinaison,Pendant la récupération des données ouAccéder à un compte de sécurité spécifique的En coursBesoin d'entrer cesLettres, chiffres etCaractères spéciaux.Cela signifie que vous avez besoinCapable de se souvenir et d'être dansCompte ou stockage de données informatiquesEntrez le même code ou mot de passe que vous avez définiPour l'accès.该Les mots de passe sont généralement sensibles à la casse.En dispositionMot de passe spécifiqueMinuscules et majusculesLettre,VousBesoin d'être pleinement conscient du problème.

Pour le système bancaire financier,Il peut également s'agir d'une série de chiffres, qui seront utilisés comme code d'identification personnel ou PIN.De plus, aussiIl peut s'agir de trois séries de questions ou plus avec des réponses préprogrammées.Ces questions doivent être très personnelles pour la personne qui accède aux données afin que personne d'autre ne puisse le savoir.Il se compose généralement de trois questions, car parfois d'autres personnes essayant d'accéder aux données ou au compte peuvent facilement deviner la réponse à ces deux questions.

Clé d'authentification multifacteur 3 : Qu'est-ce que vous êtes

Ce facteur de vérification particulier utilise des caractéristiques inhérentes qui peuvent être trouvées chez une personne en particulier.Ces caractéristiques sont considérées comme uniques car il n'y a pas deux personnes exactement les mêmes.La structure de l'ADN d'une personne est toujours différente de celle d'une autre personne.Même si deux personnes sont des jumeaux identiques, ellesL'ensemble des identifiants biométriques (tels que les empreintes digitales, les formes des oreilles, la rétine, l'iris, les modèles de voix, les modèles de frappe, les modèles de mouvements corporels) ne sera jamais le même.Par conséquent, dans les systèmes avancés de sécurité des données techniques, des verrous biométriques sont mis en œuvre.C'est le cas dans divers centres de données qui peuvent stocker des informations sensibles.

Clé d'authentification multifacteur 4 : Où êtes-vous

Ce facteur de vérification spécifiqueUtilisez l'emplacement actuel de la personne qui accède aux données pour vérifier que la personne est autorisée à accéder aux données.Cela changera les règles du jeu, car vous ne serez en fait pas autorisé à accéder aux données à distance.Si vous êtes dans une installation de stockage de données sécurisée, ouSitué dans le réseau local (LAN) d'un bureau ou d'une entreprise spécifique,Vous ne pouvez accéder qu'à des ensembles de données spécifiques.Cela empêche les pirates d'accéder à distance aux données sans leur autorisation.

Avantages du système d'authentification à deux facteurs

La mise en œuvre d'un système d'authentification à deux facteurs en tant qu'ensemble de systèmes d'authentification multi-facteurs spécialisés présente plusieurs avantages.Tout d'abord,Système d'application mobile pour l'authentification à deux facteurs,Le code d'accès change constamment à chaque minute.L'utilisation de ce système d'authentification est beaucoup plus sûre que la simple saisie d'un mot de passe fixe.Deuxièmement, s'il n'est pas utilisé, le code d'accès envoyé au téléphone par SMS est automatiquement modifié toutes les 5 minutes ou moins.Une fois que vous avez utilisé le bon code d'accès et entré le bon code d'accès pour restaurer votre compte, vous ne pouvez plus utiliser le code d'accès la prochaine fois.Vous ne pouvez pas le recycler.

partéléphone mobileMettre en place un système d'authentification à deux facteursAussitrès pratique,Parce qu'un objet particulier est généralement dansLe plus souventA étégensPorter.Il est facile pour les gens d'utiliser des téléphones portables.De plus, vous n'avez pas à vous soucier de savoir si le code d'accèsEnvoyé mais a été retardé dans la transmission et la livraison.Si code d'accèsAprès 3 à 5 minutespayéEt a expiré, alors vous pouvez toujoursfacilementDemander un nouveauNouveau code d'accès.Par conséquent,Peut être résolu efficacementTransmission du code d'accès ettransfertRalentirproblème.

Inconvénients d'un système d'authentification à deux facteurs

Bien que la mise en œuvre d'un système d'authentification à deux facteurs présente certains avantages et avantages, il peut également y avoir des inconvénients dans le processus.Tout d'abord,Le téléphone mobile utilisé dans le système d'authentification à deux facteurs peut en fait être endommagé accidentellement.outre, PorterConnectez-vous à un système d'authentification à deux facteursSpécifiquecarte SIMTéléphone portableIl peut également être volé.Si cela se produit, la source du code d'accès disparaît automatiquement.C'est pourquoi il faut être prudent lorsqu'il s'agit de systèmes d'authentification à plusieurs facteurs (comme les protocoles d'authentification à deux facteurs).

Dans certains cas, le code d'accès peut être contourné via l'option de récupération de compte.Si quelqu'un d'autre que le propriétaire du compte essaie de récupérer les données et que cette personne connaît toutes les petites informations secrètes exclusives au propriétaire du compte, elles peuvent être facilement contournées.De plus, avec les progrès de la technologie,Le clonage SIM est désormais également possible.Si tel est le cas, le code d'accès sera envoyé à la fois au téléphone avec la carte SIM d'origine et au téléphone avec le clone de la carte SIM.

此外,Les gens sont toujours vulnérables aux attaques d'ingénierie sociale et aux attaques de phishing, qui permettent aux pirates d'accéder à vos informations privées.