Contenido

- 1 Autenticación multifactor (MFA): la guía definitiva

- 2 Descripción general del sistema de autenticación multifactor

- 3 Clave de autenticación multifactor n. ° 1: lo que posee

- 4 Clave de autenticación multifactor n. ° 2: lo que sabe

- 5 Clave de autenticación multifactor 3: ¿Qué eres?

- 6 Clave de autenticación multifactor 4: ¿Dónde estás?

- 7 Ventajas del sistema de autenticación de dos factores

- 8 Desventajas de un sistema de autenticación de dos factores

- 9 Oh, hola, gusto en conocerte.

Autenticación multifactor (MFA): la guía definitiva

Como parte de cualquier miembro de la sociedad, las personas siempre se preocupan por su privacidad.No quieren que otras personas ni ninguna organización presten atención a la tranquila vida privada que disfrutan actualmente.Ni siquiera quieren que el gobierno los controle de ninguna forma.Como una sociedad,Para proteger nuestro derecho inherente a la privacidad, estamos en varios países / regiones geográficasExisten leyes de secreto bancario, leyes de privacidad de datos e incluso anti-escuchasley.Esta es la razón del surgimiento de la autenticación multifactor.No solo tenemos que proteger nuestroIntimidadTambién espera mejorar las ventajas actuales de la seguridad de los datos existentes.

Por lo tanto,VariosEl sistema de autenticación multifactor se ha integrado en varios sistemas y plataformas de almacenamiento en la nube utilizados por los mejores proveedores de servicios de copia de seguridad en la nube.El propósito y la intención de este proceso de integración es mejorar la seguridad de los datos y mantener nuestra privacidad.Es por eso que tenemos que discutirlo a fondo en este artículo en particular.Autenticación multifactor(Autenticación multifactor, verificación multifactorial) motivos.

Descripción general del sistema de autenticación multifactor

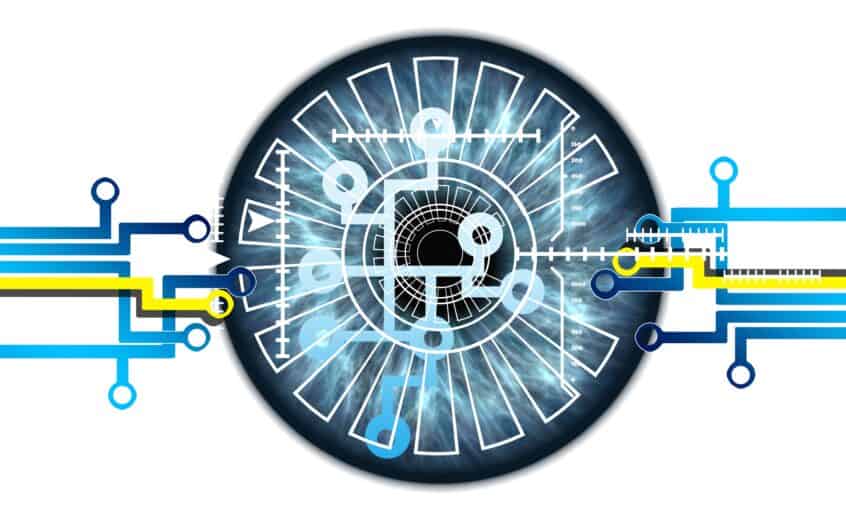

Mucha gente pregunta sobreEl verdadero significado de un sistema de autenticación multifactor.Para responder a estoPara problemas específicos, simplemente podemos decir,diseñadoAutenticación multifactor系統,así que esoAlgunas personas pueden acceder a determinados datos.A través deConjuntos de datos que requieren verificación de propiedadMostrar dosO múltiples comprobantes de propiedad para completar esta operación.

El proceso debe estar integradoVarios factores que pueden desbloquear un conjunto de datos que se ha protegido varias veces.Esto significa que necesita 2 o más llaves para desbloquearLos datos.Desbloquear dijodatosLlavePuede ser lo que tienes, lo que sabes, dónde estás yLa combinación de tu ubicación.

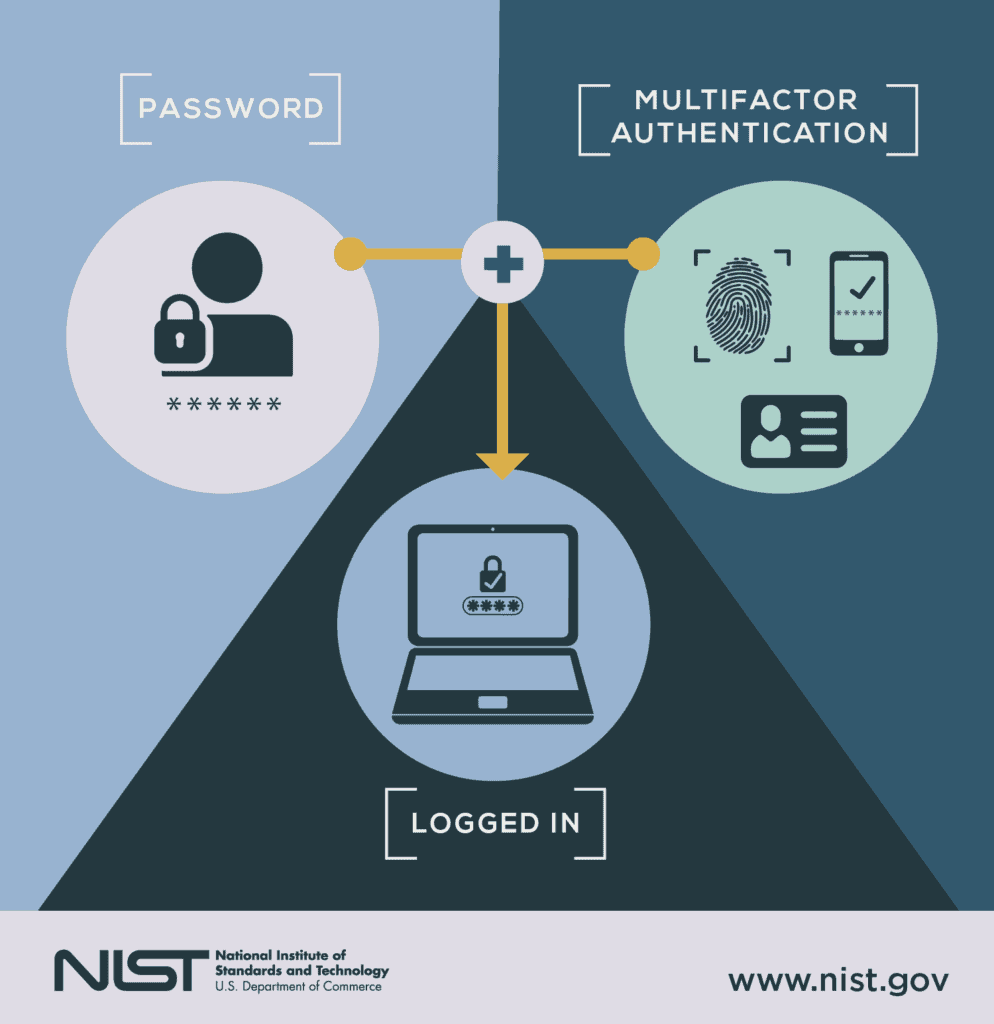

Clave de autenticación multifactor n. ° 1: lo que posee

Una clave de autenticación específica que puede desbloquear un conjunto de datos puede ser un objeto físico, como una clave física que puede acceder a un cajón o bóveda de archivos donde se almacenan los datos..También puede ser una clave física, como una memoria USB, que se puede conectar a una computadora y generar una contraseña o token específico.En lo que respecta al sistema bancario financiero, también puede ser una tarjeta como una tarjeta de cajero automático.Hay muchas formas de proteger los datos.Cualquiera de estos tipos de claves se puede utilizar en un sistema de autenticación de múltiples factores.

También puede tomar la forma de un código de seguridad, al que solo se puede acceder después de haber ingresado discretamente un conjunto específico de detalles de inicio de sesión de la cuenta o una determinada contraseña.Estos se pueden hacer a través de teléfonos móviles.hay tres maneras de hacer esto.Ante todo,Puede especificar un número de teléfono específico en su cuenta para enviarle un código de recuperación o una contraseña de un solo uso.Configure este código específico para que caduque en 5 minutos o menos, en caso de que caiga en las manos equivocadas, nadie puede usarlo.

En segundo lugar,También puede obtener los servicios de los servicios de autenticación de dos factores, como Authy ogoogle Authenticator.Este código generalmente caduca y cambia continuamente cada minuto.Por lo tanto, si no tiene un teléfono específico con una tarjeta SIM instalada con un número de teléfono móvil específico, es casi imposible descifrar el código.Si no tiene un teléfono móvil con un generador de código de dos factores o un sistema de autenticación de dos factores, no podrá acceder a sus datos ni a su cuenta.

Existen ciertos sistemas de almacenamiento en la nube y los mejores proveedores de servicios de respaldo en línea que pueden proporcionar sistemas de autenticación de múltiples factores a través de teléfonos móviles.Haga clic en este botón para explorar y obtener más información sobre estos proveedores de servicios de respaldo en línea.

Clave de autenticación multifactor n. ° 2: lo que sabe

在Al desbloquear datos o desbloquear una cuenta específica,Esta autenticación específicaFactor es una de las claves de autenticación multifactor más utilizadas..Los factores de conocimiento suelen utilizar letras, números yCaracteres especialesLa combinación,Durante la recuperación de datos oAccede a una cuenta de seguridad específica的En procesoNecesito ingresar estosLetras, números yCaracteres especiales.Esto significa que necesitasCapaz de recordar y estar enAlmacenamiento de datos de cuenta o computadoraIngrese el mismo código o contraseña que establecióPara acceder.该Las contraseñas suelen distinguir entre mayúsculas y minúsculas.En arregloContraseña específicaMinúsculas y mayúsculasCarta,TuNecesita ser plenamente consciente del problema..

Para el sistema bancario financiero,También puede ser una serie de números, que se utilizarán como código de identificación personal o PIN.Además, tambiénPueden ser tres o más conjuntos de preguntas con respuestas preprogramadas.Estas preguntas deben ser muy personales para la persona que accede a los datos para que nadie más pueda saberlo.Por lo general, consta de tres preguntas, porque a veces otras personas que intentan acceder a los datos o la cuenta pueden adivinar fácilmente la respuesta a estas dos preguntas.

Clave de autenticación multifactor 3: ¿Qué eres?

Este factor de verificación particular utiliza características inherentes que se pueden encontrar en una persona en particular.Estas características se consideran únicas porque no hay dos personas exactamente iguales.La estructura del ADN de una persona siempre es diferente a la de otra.Incluso si dos personas son gemelos idénticos,El conjunto de identificadores biométricos (como huellas dactilares, formas de las orejas, retina, iris, patrones de voz, patrones de mecanografía, patrones de movimiento corporal) nunca volverá a ser el mismo.Por lo tanto, en los sistemas de seguridad de datos técnicos avanzados, se están implementando cerraduras biométricas.Este es el caso de varios centros de datos que pueden almacenar información sensible.

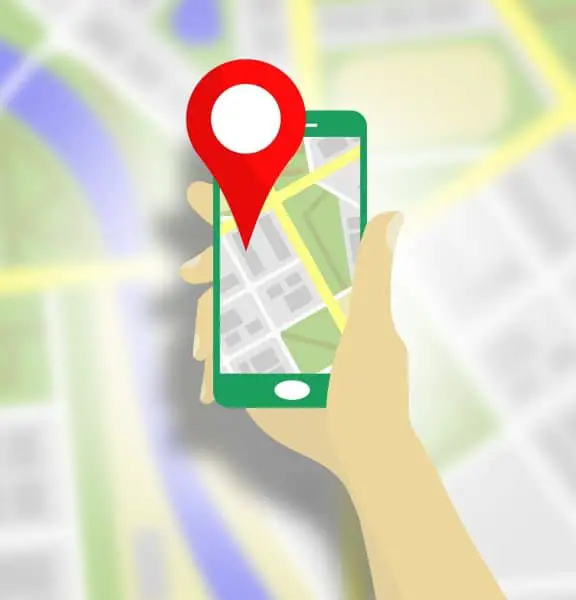

Clave de autenticación multifactor 4: ¿Dónde estás?

Ese factor de verificación específicoUtilice la ubicación actual de la persona que accede a los datos para verificar que la persona está autorizada a acceder a los datos..Esto cambiará las reglas del juego, porque en realidad no se te permitirá acceder a los datos de forma remota.Si se encuentra en una instalación segura de almacenamiento de datos, oUbicado en la red de área local (LAN) de una oficina o empresa específica,Solo puede acceder a conjuntos de datos específicos.Esto evita que los piratas informáticos accedan a los datos de forma remota sin su permiso.

Ventajas del sistema de autenticación de dos factores

La implementación de un sistema de autenticación de dos factores como un conjunto de sistemas de autenticación multifactor especializados tiene varias ventajas.Ante todo,Sistema de aplicación móvil para autenticación de dos factores,El código de acceso cambia constantemente cada minuto.Usar este sistema de autenticación es mucho más seguro que simplemente ingresar una contraseña fija.En segundo lugar, si no se utiliza, el código de acceso enviado al teléfono mediante SMS se cambia automáticamente cada 5 minutos o menos.Una vez que haya utilizado el código de acceso correcto e ingresado el código de acceso correcto para restaurar su cuenta, no podrá volver a usar el código de acceso la próxima vez.No puedes reciclarlo.

porteléfono móvilImplementar un sistema de autenticación de dos factoresTambiénmuy conveniente,Debido a que un objeto en particular suele estar enLa mayor parte del tiempoHa estadopersonasLlevar.Es fácil para las personas usar teléfonos móviles..Además, no tiene que preocuparse por si el código de accesoEnviado, pero se retrasó en la transmisión y entrega.Si el código de accesoDespués de 3 a 5 minutospagadoY ha expirado, entonces siempre puedesfácilmenteSolicitar nuevoNuevo código de acceso.Por lo tanto,Puede resolverse eficazmenteTransmisión de código de acceso ytransferirLentoProblema

Desventajas de un sistema de autenticación de dos factores

Aunque la implementación de un sistema de autenticación de dos factores tiene ciertas ventajas y ventajas, también puede haber desventajas en el proceso.Ante todo,El teléfono móvil utilizado en el sistema de autenticación de dos factores puede dañarse accidentalmente.Además, LlevandoConéctese a un sistema de autenticación de dos factoresEspecíficotarjeta SIMTeléfono móvilTambién puede ser robado.Si esto sucede, la fuente del código de acceso desaparece automáticamente.Esta es la razón por la que se debe tener cuidado al tratar con sistemas de autenticación de múltiples factores (como los protocolos de autenticación de dos factores).

En algunos casos, el código de acceso se puede omitir a través de la opción de recuperación de cuenta.Si alguien que no sea el propietario de la cuenta intenta recuperar los datos, y esa persona conoce toda la pequeña información secreta exclusiva del propietario de la cuenta, se puede omitir fácilmente.Además, con el avance de la tecnología,La clonación de SIM ahora también es posible.Si este es el caso, el código de acceso se enviará tanto al teléfono con la tarjeta SIM original como al teléfono con el clon de la tarjeta SIM.

此外,Las personas siguen siendo vulnerables a los ataques de ingeniería social y los ataques de phishing, que permiten a los piratas informáticos acceder a su información privada.