Ons wil gewoonlik die belangrikste lêers en ander soorte data op die oomblik rugsteun.Trouens, ons wil data teen rekenaarvirusse, losprysware en selfs hardeskyffoute beskerm.Alhoewel daar baie rekenaardatabergingsopsies beskikbaar is, kies ons gewoonlik die beste wolkbergingopsie of die beste wolkrugsteundiensverskaffer om die kritieke data wat ons wil behou, te stoor.

Sekere kwessies bly egter oor.

Hoe verseker ons dat al ons lêers, kritieke data en sensitiewe inligting wat in die wolk gestoor word, beskerm word?Hoe kan ons verseker dat ons privaatheid nie geskend word nie?Hoe sterk is die data-enkripsieprogram wat 'n aanlyn rugsteundiens implementeer?

As gevolg van hierdie kwessies wou ons die verskillende tipes en metodes van data-enkripsie wat voorheen gebruik is, sowel as data-enkripsie-algoritmes wat tans in die datasekuriteitsbedryf gebruik word, ondersoek.

As jy belangstel om meer te leer, beveel ek jou aan om die hele artikel te lees, want ek5 data-enkripsietipes en -metodes sal bespreek word.

Contents [show]

Data-enkripsiemetode 1: data-enkripsiestandaard (DES)

Data Enkripsie Standaard (DES)Dit is een van die oudste weergawes van die data-enkripsiestelsel wat voorheen baie gebruik is.Dit is oorspronklik in die vroeë 1970's deur IBM ontwikkel om aan die datasekuriteitsbehoeftes van die inligtingstegnologiebedryf te voldoen.Dit is later aan die Nasionale Instituut vir Standaarde en Tegnologie (NIST) voorgelê om die vertroue en goedkeuring van die publiek en die datasekuriteitsbedryf te verkry.

In 1976 het IBM die geleentheid gehad om die data-enkripsiemodel wat hulle vervaardig het aan die intelligensie-insamelingsgemeenskap van die Amerikaanse regering bekend te stel.Hulle het met die NSA oor data-enkripsiemetodes geraadpleeg en 'n paar veranderinge aan bestaande data-enkripsiestelsels aangebring.Die kodebreekvermoëns daarvan vir differensiële kripto-analise is verbeter, maar hierdie verandering maak data-enkripsie swakker teen moontlike brute krag-aanvalle.'n Jaar later, in 1977, het die Data Encryption Standard (DES) die federale inligtingverwerkingstandaard geword.

data-enkripsie metode56-bis sleutelgrootte gebruikTe klein volgens vandag se standaarde om die rekenaarkrag van 'n nuwe generasie superrekenaars te weerstaan.DitLoop met 64-bis blokgrootte en voer 16 rondtes dataomskakeling uit.dit volgBalanseer die Feistel-netwerk kriptografiese struktuur.

In 1999 het die twee maatskappye saamgewerk om in die openbaar te demonstreerData-enkripsiestandaarde kan eintlik verbreek word.Hulle het eintlik daarin geslaagDit het net 22 uur en 15 minute geneemkan die DES-sleutel kraak.Die tydraamwerk is minder as een dag.Stel jou voor wat sou gebeur as ons vandag die DES 56-bis sleutelkode probeer kraak.Kraak kan 1 minuut neem.Daarom is die erkenning dat dit die eerste Federal Information Processing Standard (FIPS) is, heeltemal teruggetrek.

Data Enkripsie Metode 2: Drievoudige DES

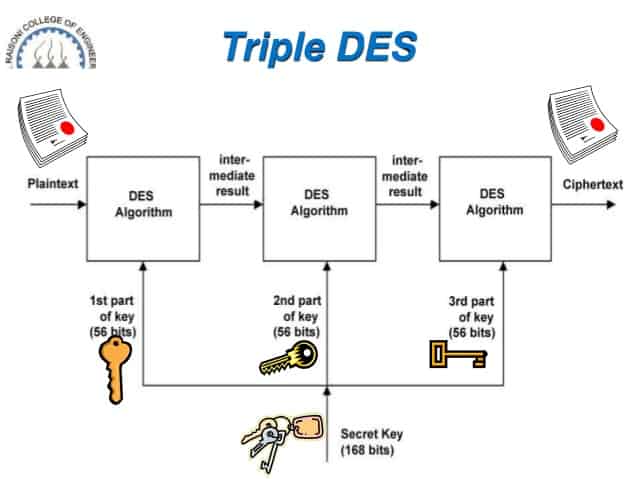

Drievoudige DES-geënkripteerde dataDie metode is eintlik 'n verbeterde weergawe van die Data Encryption Standard.Dit gebruik dieselfde beginsel as DES, maar herhaal hierdie proses 3 keer vir 56 verskillende DES 3-bis sleutels.Kuberkrakers moet eers 3 verskillende DES-sleutels kraak om toegang tot die data te kry.In teorie kan data veiliger beskerm word deur hierdie tipe data-enkripsiestelsel te gebruik.Aangesien dit egter dieselfde beginsels as vroeëre weergawes gebruik, kan dit maklik brutaal gedwing word, veral met die ontwikkeling van superrekenaars.

Aangesien dit 3 verskillende 56-bis DES-sleutels het, kan daar aanvaar word dat Triple-DES data-enkripsie 'n sleutelgrootte van 168 bisse het.Maar volgens die ontleding van kenners, as gevolg van die ontdekking vanOntmoet in die middel (MITM) aanvaldusWat die sterkte van data-enkripsie betref,Die doeltreffendheid van die sleutelgrootte kan net weesVergelykbaar met 112-bis sleutels. .Dus kan 'n kuberkraker met genoeg rekenaarkrag op 'n superrekenaar dit steeds breek.In werklikheid,In 'n Januarie 2016-navorsingsartikel deur NIST se Elaine Barker, het Triple-DES slegs 'n 1-bis-sleutel van werklike data-enkripsiesleutelsterkte.

Alhoewel ons nou Triple DES as swakker beskou, gebruik sommige bedrywe, soos finansiële dienste, steeds hierdie spesifieke data-enkripsiestelsel gedeeltelik in sommige van hul programme.EMV-skyfies in OTM-masjiene, verkooppuntterminale (POS) en debiet- en kredietkaarte is van die toepassings van die Triple-DES-data-enkripsiestelsel, wat vandag nog wyd gebruik word.Een van die redes waarom triple DES nie geskik is om data wat in die wolk gestoor is te enkripteer nie, is dat,Dit werk stadiger, maar die enkripsie is 'n veiliger tipe牛逼Han DESOmdat die data 3 keer geënkripteer moet word.dit beteken ditop 'n 64-bis blok grootteErvare48 rondtes van data-omskakeling, wat Triple-DES maakDie stelsel is baie stadig.

Data Enkripsie Metode 3: Gevorderde Enkripsie Standaard (AES)

Aangesien triple DES nie in die voortdurend veranderende datasekuriteitsbehoeftes van inligtingstegnologie kon voorsien nie, is die Advanced Encryption Standard (AES) in 1998 uitgevind.Drie jaar later het ditOpgeneem in Federal Information Processing Standards (FIPS) VSANasionale Instituut vir Standaarde en Tegnologie (NIST) in 2001jaar aangebied.'n Jaar nadat hierdie data ingesluit is in FIPS, die AES-data-enkripsiestelselIn 2002 met die goedkeuring van die Sekretaris van Handel年也Opgeneem in die ISO/IEC 18033-3-standaard.

Aangesien hierdie spesiale data-enkripsiestelsel baie keer deur die Amerikaanse regering erken is, is dit wyd aangeneem deur maatskappye van alle vlakke van die lewe regoor die wêreld.Tans is Advanced Encryption Standard (AES) die data-enkripsiemetode, is deur regeringsagentskappe, militêre agentskappe en die finansiële industrie regoor die wêreld gebruikimplementeer.

Daar is tans 3 verskillende tipes AES-data-enkripsiestelsels.Eerstens het ons128-bis sleutel AESenkripsie stelsel.dit gaan verbyDoen 10 rondtes datatransformasie om syferteks van gewone teks na werk te skep.Tweedens, ons het ook192-bis-sleutel AES-enkripsiestelsel,Moet系統Gaan in12 rondtes van data-omskakelingSkakel gewone teks om na syferteks om in te werk.Derdens, ons het256-bis sleutel AES enkripsiestelsel, wat toelaat dat die14 rondtes van data-omskakelingSkakel gewone teks om na syferteks.Al hierdie tipe AES-enkripsiestelsels gebruik128-bis blok grootteDit maak dit moeiliker vir kuberkrakers om te ontgin as DES- en Triple DES-data-enkripsiestelsels.AES-enkripsiemetode volgAlternatiewe permutasie netwerk kriptografiese strukture.

Oor die jare is talle navorsingsartikels gepubliseer wat die swakhede van die AES-data-enkripsiestelsel ondersoek.Vir die 128-bis AES-data-enkripsiemodel is 'n navorsingstudie in 2009 gepubliseer wat 'n teoreties groter waarskynlikheid gehad het om die enkripsiestelsel te breek as in die praktyk.U moet egter daarop let dat hierdie kode gebreek kan word met slegs 8 rondtes van datatransformasie.Ons moet beter lag vir hierdie spesifieke studie, aangesien die swakste weergawe van AES (128-bis-sleutel) 10 rondtes data-omskakeling gebruik.

Hierdie kode word as onvernietigbaar beskou, beide in teorie en in die praktyk.Die praktiese toepassing van die voorgestelde teorie vir die kraak van syfers word as baie ondoeltreffend en ondoeltreffend beskou.Selfs met die koms van superrekenaars met kragtige rekenaarkrag, is dit steeds onmoontlik om die 128-bis-sleutel AES-data-enkripsiestelsel te breek.

Om hierdie rede alleen gebruik die meeste van die beste wolkrugsteundiensverskaffers tans die AES-data-enkripsiestelsel.Gaan die tabel hieronder na om meer te wete te kom oor aanlyn rugsteundiensverskaffers wat die AES-data-enkripsiestelsel en ander tipes data-enkripsie bied.

Data Enkripsie Metode 4: Blowfish

blowfish data-enkripsieDie stelsel is eintlikGeskep deur Bruce in 1993,enDie patroon word gevorm nadat die Feistel-netwerk kriptografiese struktuur uitgebrei is.Gebruik hierdie data-enkripsiemetode, gewone teksloop met 'n 64-bis blok grootte, entydens enkripsieVoer 16 rondtes van datatransformasie uit.

Aangesien dit 'n 64-bis blokgrootte gebruik,Daarom is dit dieselfde as128-bis blokgrootte word eintlik gebruikDie AES-enkripsiestelsel is swakker assommige.Dit gebruik ook reekse van32-bis sleutel tot 448-bis sleutelveranderlike enkripsiesleutelstelsel. DaarbenewensDit is ook stadiger as AES,Omdat die Blowfish-data-enkripsiemetode 16 rondtes dataomskakeling gebruik.Selfs die sterkste 256-bis-sleutel AES-enkripsiestelsel kan slegs 14 rondtes data-omskakeling uitvoer.

DitKwesbaar vir verjaarsdagaanvalle.As gevolg van die klein blokgrootte wat deur blowfish gebruik word, moet jy nie hierdie spesiale data-enkripsiemetode gebruik om lêers groter as 4 GB te enkripteer soos gespesifiseer deur GNU Privacy Guard nie.Daarom, Blowfish data-enkripsie tegnologieOndoeltreffend in terme van krag en prestasie.

Data-enkripsie metode 5: Twofish

Om die probleme wat Blowfish-data-enkripsie veroorsaak op te los, het Bruce Schneier die Twofish-stelsel in 1998 uitgevind.Die stelsel kombineer die beste kenmerke van die AES-enkripsiestelsel en die Blowfish-enkripsiestelsel.Soos die AES-enkripsiestelsel, gebruik dit 'n 128-bis-sleutel, 'n 128-bis-sleutel en 'n 192-bis-sleutel wat in 256-bis-blokgroottes werk.Boonop gebruik dit, net soos blowfish, 16 rondtes datatransformasie.

Twofish is veiliger as AES data-enkripsiestelsel,Omdat TwofishDie gebruik van 16 rondtes van data-omskakeling, ongeag die grootte van die enkripsiesleutel,In AES met 'n 256-bis-sleutelgrootte word tot 14 rondtes data-omskakeling uitgevoer.maar,Twofish is baie stadiger as AES,Die rede is die aantal rondtes van datatransformasie.